Phân tích kỹ thuật về vụ đánh cắp khoảng 11,3 triệu USD của UXLINK

Kẻ tấn công đã thực hiện một loạt các thao tác, bao gồm gọi hàm execTransaction của hợp đồng Gnosis Safe Proxy và hợp đồng MultiSend, từng bước loại bỏ các Owner khác, cuối cùng chiếm quyền kiểm soát hợp đồng và phát hành trái phép token UXLINK.

Tiêu đề gốc: "Phân tích kỹ thuật vụ đánh cắp khoảng 11.3 triệu USD của UXLINK"

Nguồn gốc: ExVul Security

Mô tả sự kiện

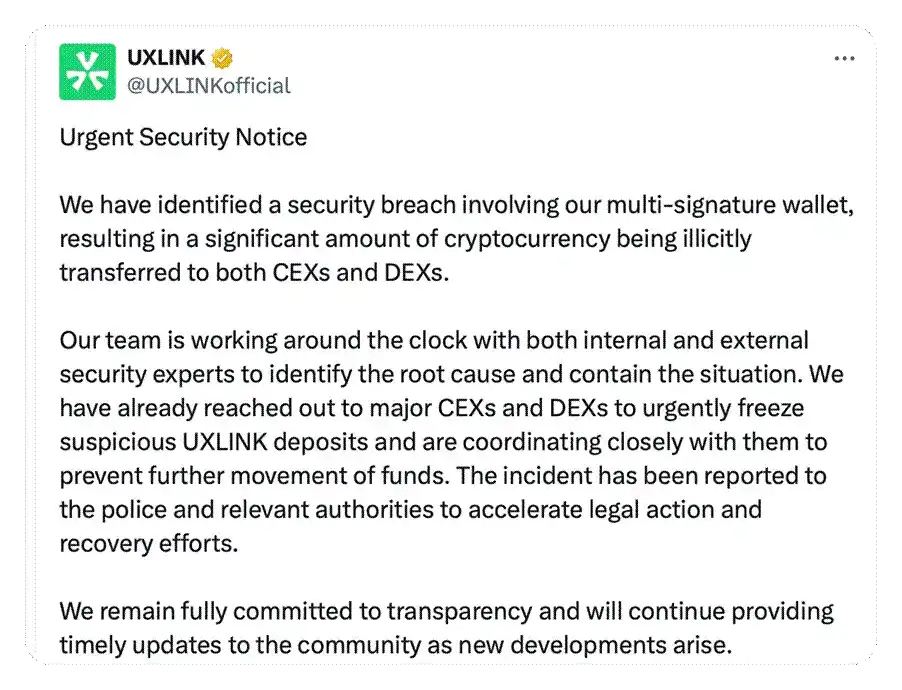

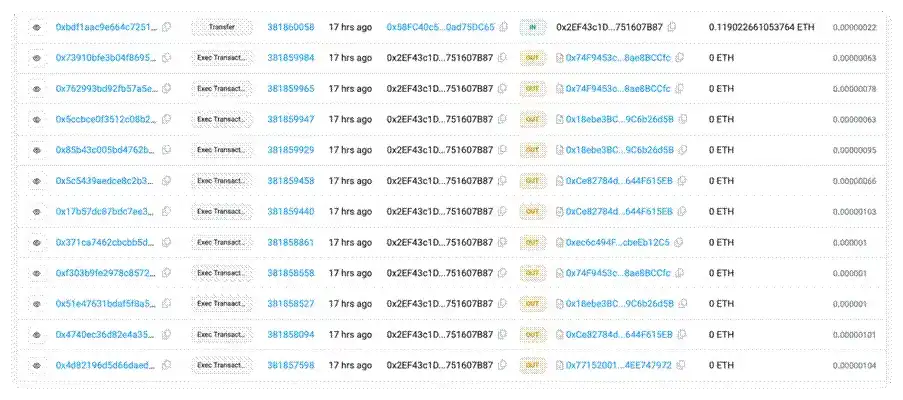

Ngày 23 tháng 9, khóa riêng của ví đa chữ ký của dự án UXLINK bị rò rỉ, dẫn đến việc khoảng 11.3 triệu USD tài sản tiền mã hóa bị đánh cắp và đã được chuyển tán loạn đến nhiều sàn giao dịch tập trung (CEX) và phi tập trung (DEX). Ngay khi vụ tấn công xảy ra, chúng tôi đã phối hợp với UXLINK để điều tra, phân tích vụ tấn công này và giám sát dòng tiền. UXLINK đã khẩn cấp liên hệ với các sàn giao dịch lớn để yêu cầu đóng băng các khoản tiền khả nghi, đồng thời đã trình báo với cảnh sát và các cơ quan liên quan để tìm kiếm sự hỗ trợ pháp lý và thu hồi tài sản. Phần lớn tài sản của hacker đã bị các sàn giao dịch lớn đánh dấu và đóng băng, từ đó giảm thiểu tối đa rủi ro tiếp theo cho cộng đồng. Đội ngũ dự án cam kết duy trì sự minh bạch với cộng đồng, ExVul cũng sẽ tiếp tục phân tích và theo dõi tiến trình của sự kiện.

()

Tiến triển mới nhất

Trong quá trình dòng tiền của hacker luân chuyển, các khoản tiền chảy vào sàn giao dịch đã bị đóng băng. Qua truy vết chuỗi ban đầu phát hiện, hacker trước đó đã đánh cắp tài sản của UXLINK, nghi ngờ đã gặp phải tấn công phishing Inferno

Drainer. Sau khi xác minh, khoảng 542 triệu token $UXLINK mà hacker chiếm đoạt bất hợp pháp đã bị đánh cắp thông qua phương thức "ủy quyền phishing".

Phân tích tấn công

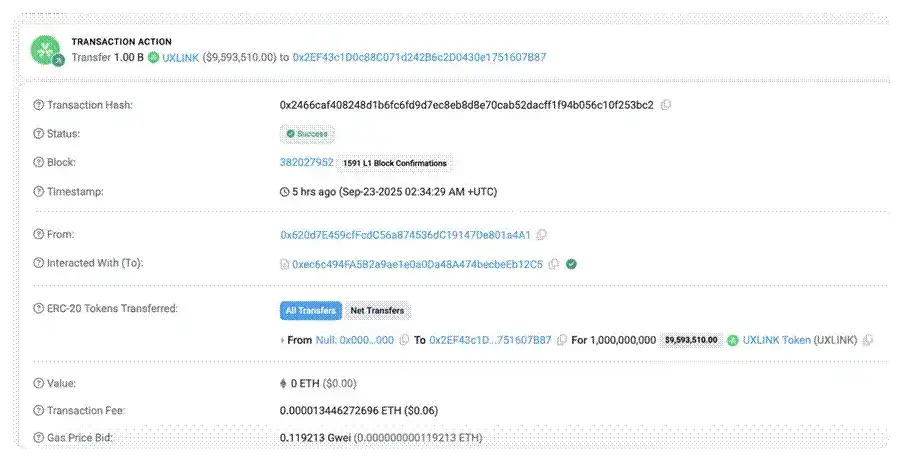

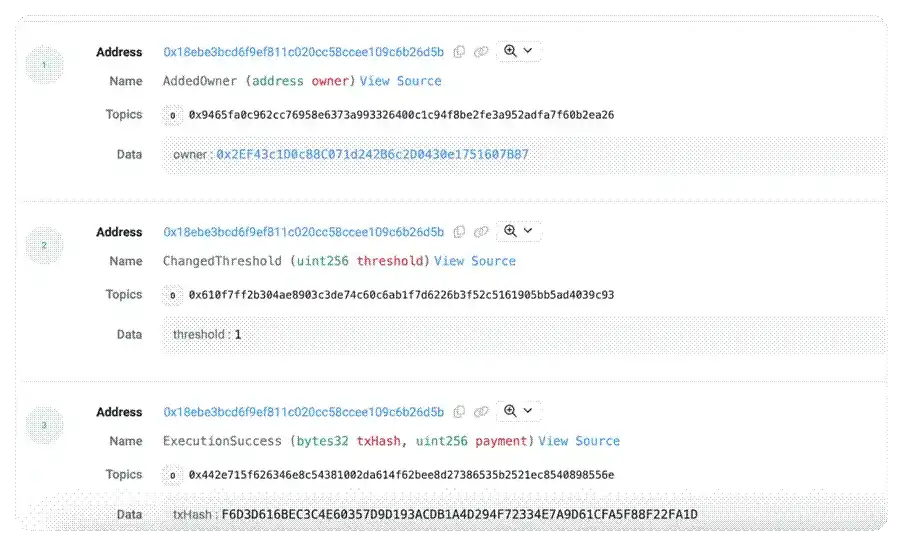

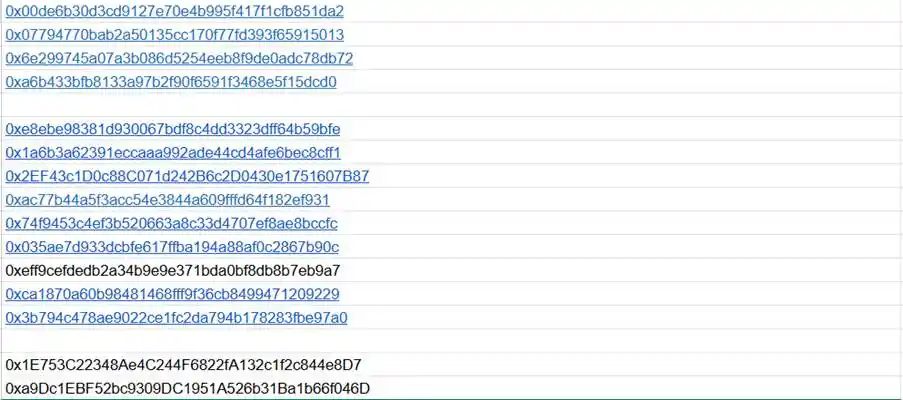

1. Trước đó, do Owner đa chữ ký của hợp đồng có hành vi độc hại hoặc bị rò rỉ khóa riêng, địa chỉ độc hại đã được thêm vào làm thành viên đa chữ ký, đồng thời ngưỡng chữ ký (threshold) của hợp đồng bị đặt lại thành 1, tức chỉ cần một tài khoản ký là có thể thực hiện thao tác hợp đồng. Hacker đã thiết lập địa chỉ Owner mới là 0x2EF43c1D0c88C071d242B6c2D0430e1751607B87.

()

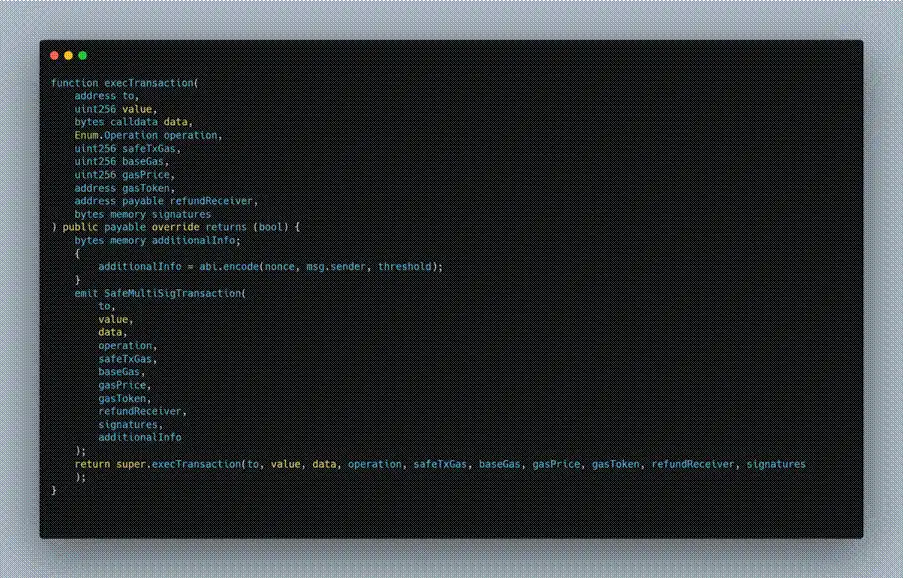

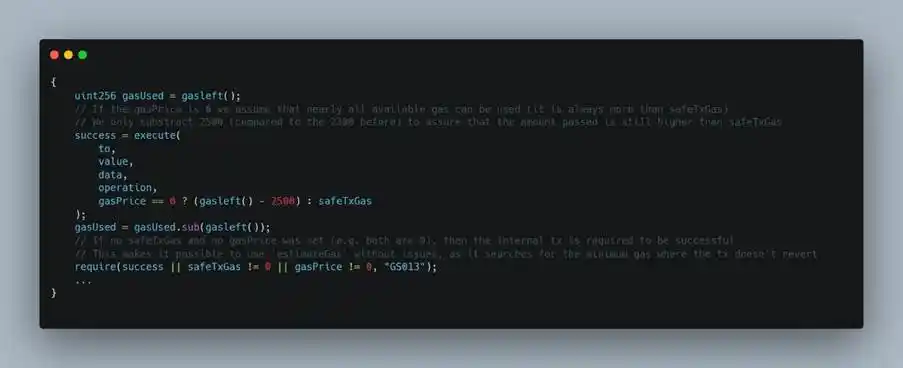

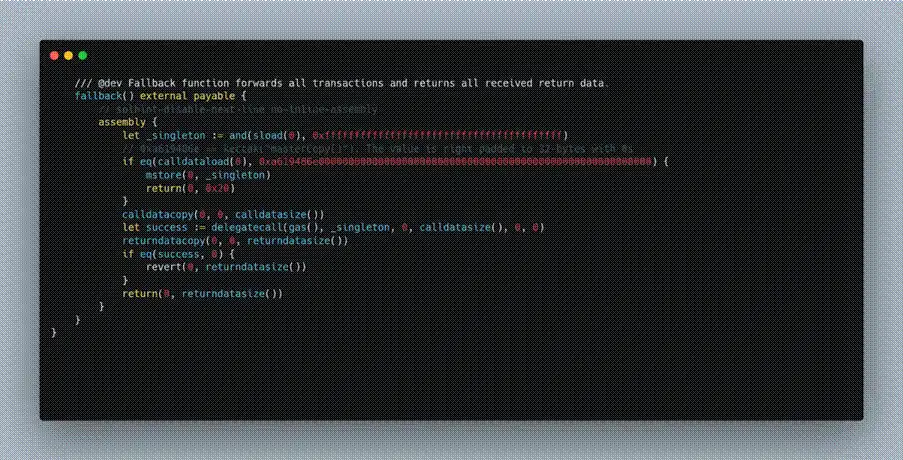

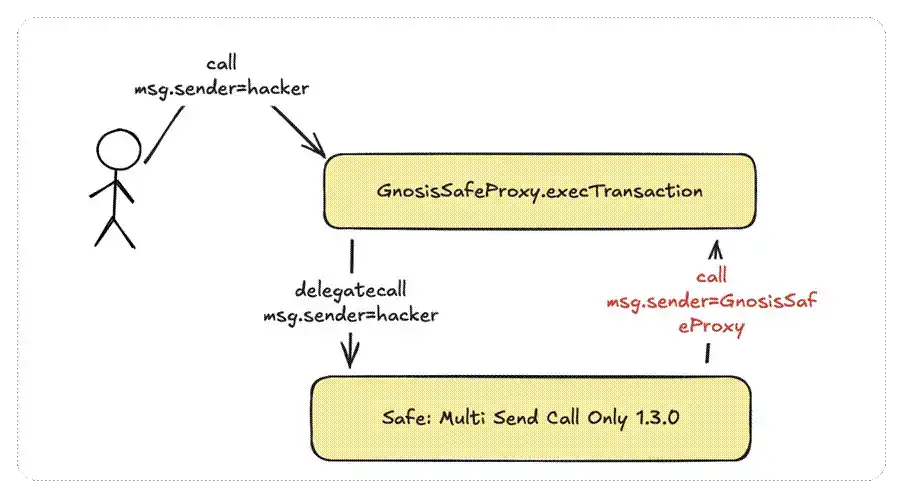

2. Kẻ tấn công đầu tiên gọi hàm execTransaction trong hợp đồng Gnosis Safe Proxy. Hàm này trở thành điểm vào để loại bỏ thành viên đa chữ ký một cách độc hại, tất cả các thao tác độc hại tiếp theo đều được thực hiện trong giao dịch này.

()

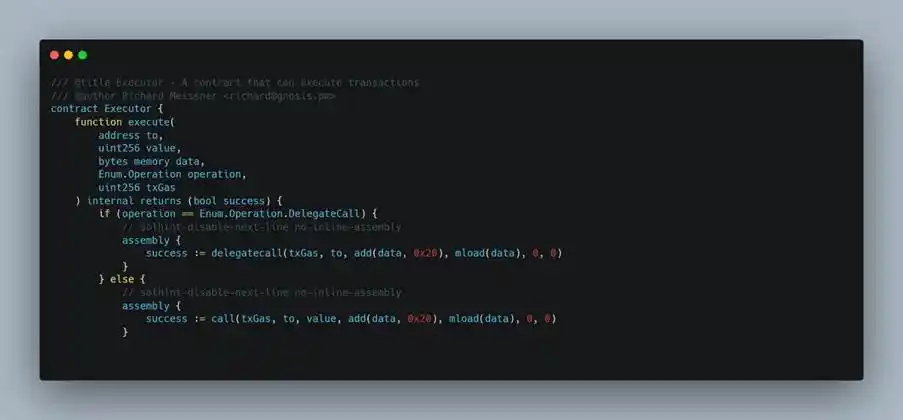

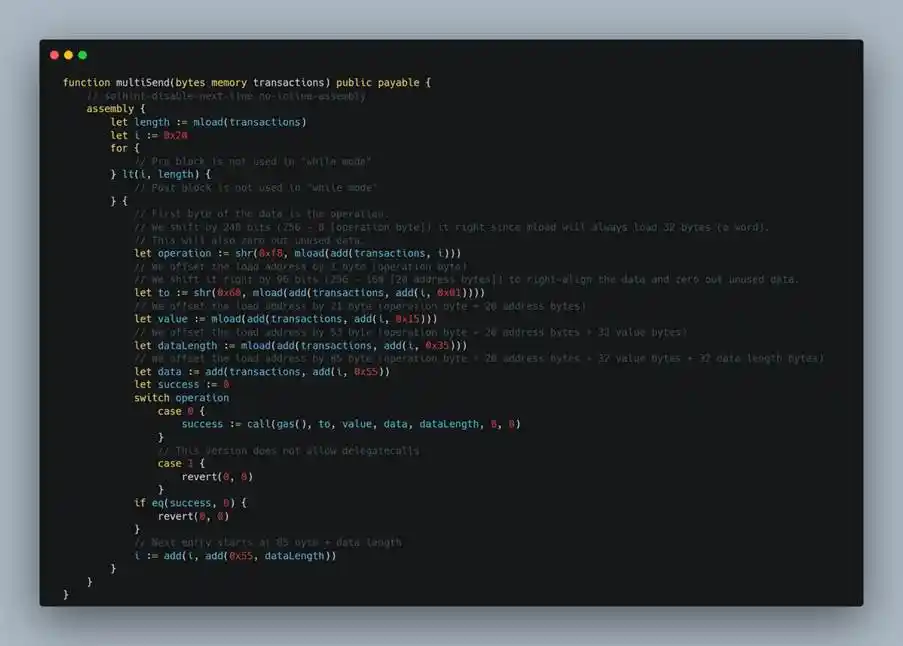

3. Khi gọi execTransaction, kẻ tấn công đã chỉ định một thao tác độc hại trong tham số data: gọi hợp đồng thực hiện Safe: Multi Send Call

Only 1.3.0 thông qua delegatecall.

()

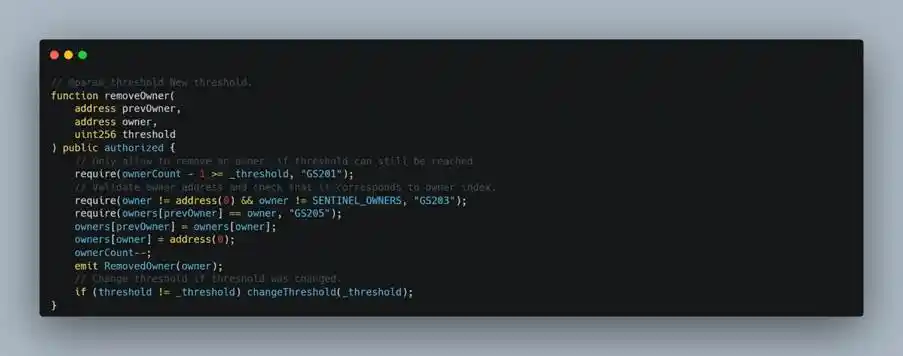

4. Trong hàm multiSend của Safe: Multi Send Call Only 1.3.0, luồng thực thi được gọi lại về hàm removeOwner của hợp đồng Gnosis Safe Proxy. Cụ thể: kẻ tấn công trước tiên thông qua delegatecall thực hiện trên hợp đồng proxy đã gọi hợp đồng thực hiện MultiSend, khiến nó chạy multiSend trong ngữ cảnh của hợp đồng proxy; sau đó, multiSend dựa trên tham số do hacker xây dựng, gọi lại hợp đồng Gnosis Safe Proxy bằng cách gọi call và kích hoạt hàm removeOwner, từ đó loại bỏ địa chỉ Owner hiện tại.

()

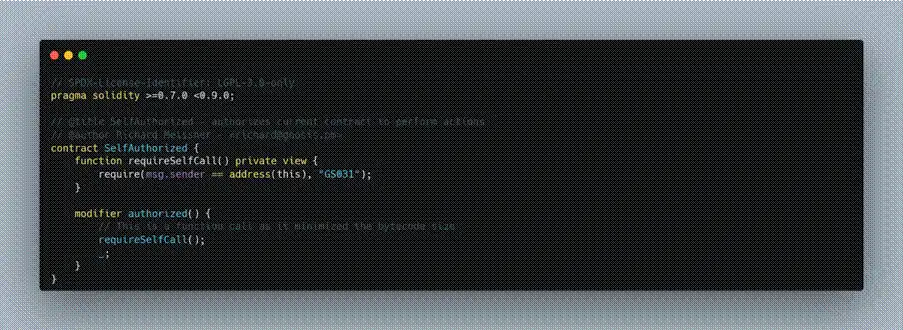

5. Yếu tố then chốt để gọi thành công là đáp ứng điều kiện msg.sender== address(this). Trong hàm removeOwner, để ngăn chặn gọi trực tiếp từ bên ngoài, hợp đồng đã thiết lập xác thực authorized, logic bên trong thường yêu cầu người gọi phải là chính hợp đồng (msg.sender == address(this)). Do đó, chỉ khi luồng nội bộ của hợp đồng gọi lại chính nó, removeOwner mới được thực thi thành công.

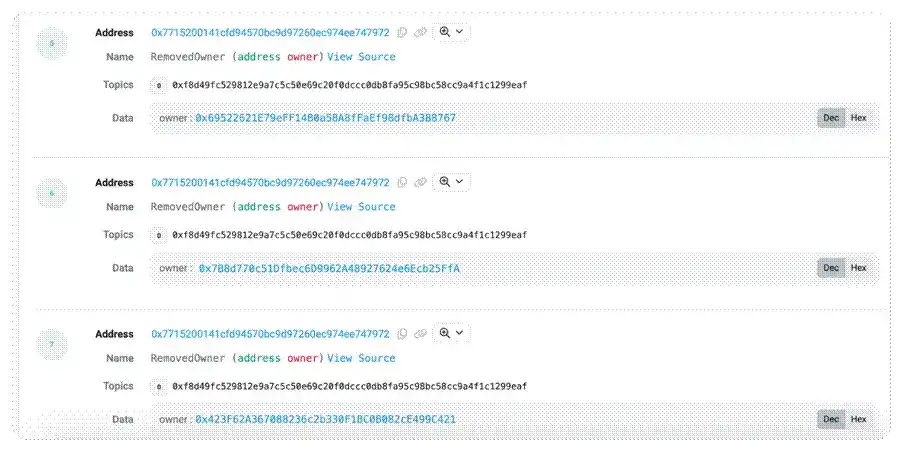

6. Hacker đã lần lượt xóa các Owner khác trong đa chữ ký bằng phương pháp trên, phá vỡ cơ chế đa chữ ký và cuối cùng kiểm soát hợp đồng.

7. Đến đây, kẻ tấn công liên tục lặp lại các bước trên, khiến cơ chế bảo mật đa chữ ký ban đầu hoàn toàn vô hiệu. Lúc này, chỉ cần chữ ký của một Owner độc hại là có thể vượt qua xác thực đa chữ ký, từ đó kiểm soát hoàn toàn hợp đồng.

()

Tổng kết

Do Owner đa chữ ký có hành vi độc hại hoặc bị rò rỉ khóa riêng, kẻ tấn công đã thêm địa chỉ độc hại làm thành viên đa chữ ký và đặt ngưỡng chữ ký (threshold) của Gnosis Safe Proxy thành 1, khiến thiết kế bảo mật đa chữ ký ban đầu hoàn toàn vô hiệu. Sau đó, chỉ cần một Owner độc hại là có thể vượt qua xác thực đa chữ ký. Kẻ tấn công tiếp tục loại bỏ dần các Owner khác trong hợp đồng, cuối cùng kiểm soát hoàn toàn hợp đồng và tiếp tục chuyển tài sản hợp đồng, đồng thời mint token $UXLINK độc hại trên chuỗi.

Sự kiện tấn công lần này đã làm nổi bật vai trò then chốt của quản lý đa chữ ký trong bảo mật blockchain. Mặc dù dự án đã sử dụng cơ chế đa chữ ký Safe và cấu hình nhiều tài khoản đa chữ ký, nhưng do phương thức quản lý có lỗ hổng, cuối cùng khiến thiết kế đa chữ ký trở nên vô nghĩa. Đội ngũ ExVul khuyến nghị, phía dự án nên thực hiện phân tán hóa trong quản lý đa chữ ký, ví dụ như mỗi thành viên giữ riêng khóa riêng, đồng thời áp dụng nhiều phương thức lưu trữ khóa riêng khác nhau, từ đó đảm bảo cơ chế đa chữ ký thực sự phát huy hiệu quả bảo vệ an toàn như mong đợi.

Phụ lục

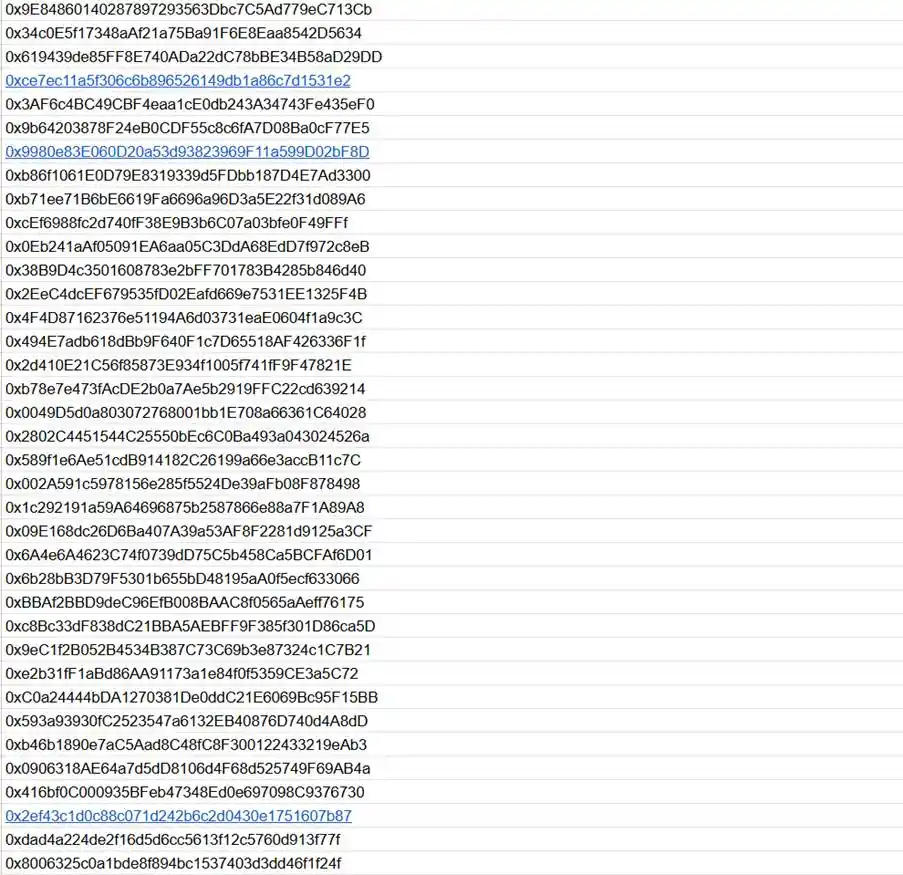

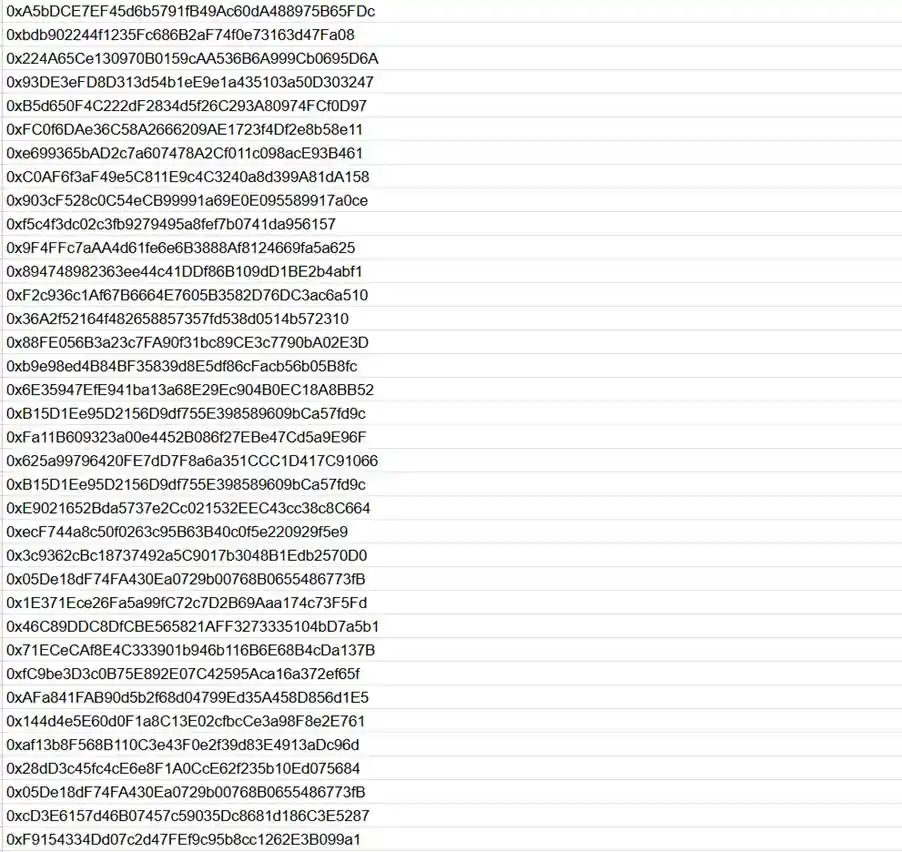

Dưới đây là các địa chỉ nghi ngờ là của hacker do đội ngũ ExVul truy vết trên chuỗi:

Tuyên bố miễn trừ trách nhiệm: Mọi thông tin trong bài viết đều thể hiện quan điểm của tác giả và không liên quan đến nền tảng. Bài viết này không nhằm mục đích tham khảo để đưa ra quyết định đầu tư.

Bạn cũng có thể thích

Vay ngắn trả dài, Ngân hàng Trung ương Anh và Nhật dẫn đầu xu hướng từ bỏ trái phiếu dài hạn, chuyển sang "đánh cược lãi suất" với tần suất cao.

Nếu kỳ vọng không đạt được, chính phủ sẽ phải đối mặt với nguy cơ kiểm soát chi phí mất kiểm soát và rủi ro về tính bền vững tài chính do việc gia hạn thường xuyên.

Babylon đã hợp tác với Aave Labs để giới thiệu hỗ trợ Bitcoin gốc trên dịch vụ cho vay Aave V4.

Giao thức hạ tầng Bitcoin hàng đầu là Babylon, thông qua đội ngũ Babylon Labs, hôm nay đã công bố thiết lập quan hệ hợp tác chiến lược với Aave Labs. Hai bên sẽ cùng hợp tác xây dựng một Spoke được hỗ trợ bởi Bitcoin gốc trên Aave V4, khuôn khổ cho vay thế hệ tiếp theo do Aave Labs phát triển. Kiến trúc này tuân theo mô hình Hub-and-Spoke được thiết kế để hỗ trợ các thị trường phù hợp với những trường hợp sử dụng cụ thể.

8 ngân hàng đầu tư hàng đầu nhìn nhận thế nào về năm 2026? Gemini đã đọc và tóm tắt những điểm chính cho bạn

Năm 2026 sẽ không phải là năm thích hợp cho các nhà đầu tư thụ động, mà sẽ thuộc về những nhà đầu tư biết cách phân tích và giải mã các tín hiệu của thị trường.

Giá trị định giá tăng vọt lên 1.1 billions, Kalshi làm thế nào để bứt phá mạnh mẽ giữa vòng vây của cơ quan quản lý?

Kalshi vừa bị kiện ở nhiều bang và bị các cơ quan quản lý xác định là hoạt động cá cược, vừa chứng kiến khối lượng giao dịch tăng vọt và định giá leo thang lên tới 11 tỷ USD, phơi bày mâu thuẫn cấu trúc về sự phát triển nhanh chóng của thị trường dự đoán trong kẽ hở pháp lý tại Mỹ.