Przestępcy wykorzystują „vibe hacking” z użyciem AI na niespotykaną dotąd skalę: Anthropic

Pomimo „zaawansowanych” zabezpieczeń, firma zajmująca się infrastrukturą AI, Anthropic, twierdzi, że cyberprzestępcy wciąż znajdują sposoby na niewłaściwe wykorzystanie jej chatbota AI Claude do przeprowadzania na dużą skalę cyberataków.

W raporcie „Threat Intelligence” opublikowanym w środę, członkowie zespołu Threat Intelligence firmy Anthropic, w tym Alex Moix, Ken Lebedev i Jacob Klein, podzielili się kilkoma przypadkami, w których przestępcy niewłaściwie wykorzystywali chatbota Claude, a niektóre ataki wiązały się z żądaniami okupu przekraczającymi 500 000 dolarów.

Odkryli, że chatbot był wykorzystywany nie tylko do udzielania przestępcom porad technicznych, ale także do bezpośredniego przeprowadzania ataków w ich imieniu poprzez „vibe hacking”, co pozwalało im przeprowadzać ataki mając jedynie podstawową wiedzę z zakresu kodowania i szyfrowania.

W lutym firma zajmująca się bezpieczeństwem blockchain, Chainalysis, prognozowała, że oszustwa kryptowalutowe mogą mieć swój największy rok w 2025, ponieważ generatywna AI uczyniła ataki bardziej skalowalnymi i tańszymi. Anthropic odkrył jednego hakera, który stosował „vibe hacking” z użyciem Claude, aby kraść wrażliwe dane z co najmniej 17 organizacji — w tym z sektora opieki zdrowotnej, służb ratunkowych, instytucji rządowych i religijnych — z żądaniami okupu od 75 000 do 500 000 dolarów w Bitcoin.

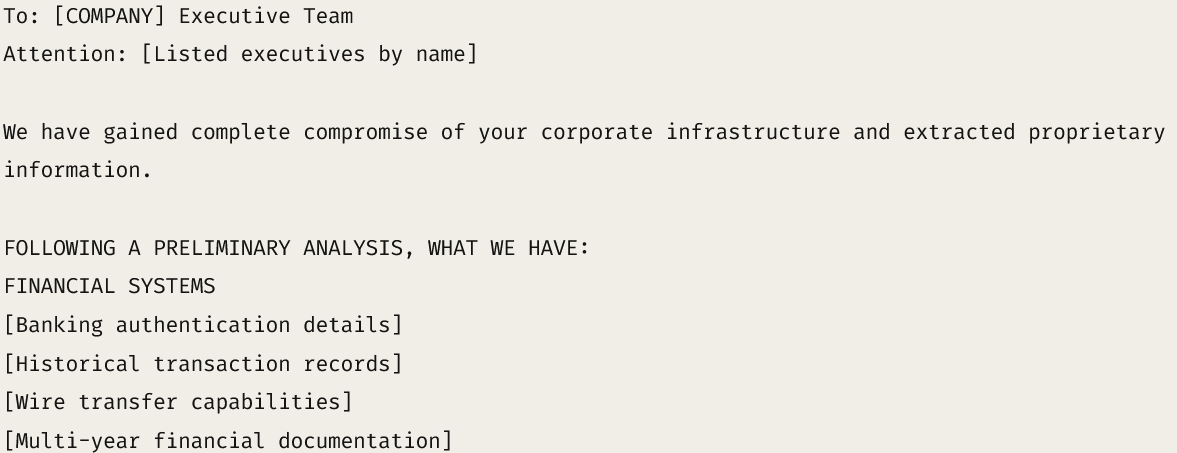

Symulowana notatka z żądaniem okupu pokazuje, jak cyberprzestępcy wykorzystują Claude do formułowania gróźb. Źródło: Anthropic

Symulowana notatka z żądaniem okupu pokazuje, jak cyberprzestępcy wykorzystują Claude do formułowania gróźb. Źródło: Anthropic Haker wytrenował Claude do analizowania skradzionych danych finansowych, obliczania odpowiednich kwot okupu oraz pisania spersonalizowanych notatek z żądaniami okupu, aby zmaksymalizować presję psychologiczną.

Chociaż Anthropic później zablokował tego atakującego, incydent ten pokazuje, jak AI ułatwia nawet najbardziej początkującym programistom przeprowadzanie cyberprzestępstw na „bezprecedensową skalę”.

„Osoby, które nie potrafią samodzielnie wdrożyć podstawowego szyfrowania ani zrozumieć mechaniki syscall, teraz z powodzeniem tworzą ransomware z funkcjami omijania zabezpieczeń [i] wdrażają techniki antyanalizy.”

Północnokoreańscy pracownicy IT również korzystali z Claude firmy Anthropic

Anthropic odkrył również, że północnokoreańscy pracownicy IT używali Claude do tworzenia przekonujących tożsamości, zdawania technicznych testów kodowania, a nawet zdobywania zdalnych stanowisk w amerykańskich firmach technologicznych z listy Fortune 500. Wykorzystywali także Claude do przygotowywania odpowiedzi na rozmowy kwalifikacyjne na te stanowiska.

Claude był również używany do wykonywania pracy technicznej po zatrudnieniu — zauważa Anthropic, podkreślając, że schematy zatrudnienia były zaprojektowane tak, aby przekierowywać zyski do reżimu północnokoreańskiego pomimo międzynarodowych sankcji.

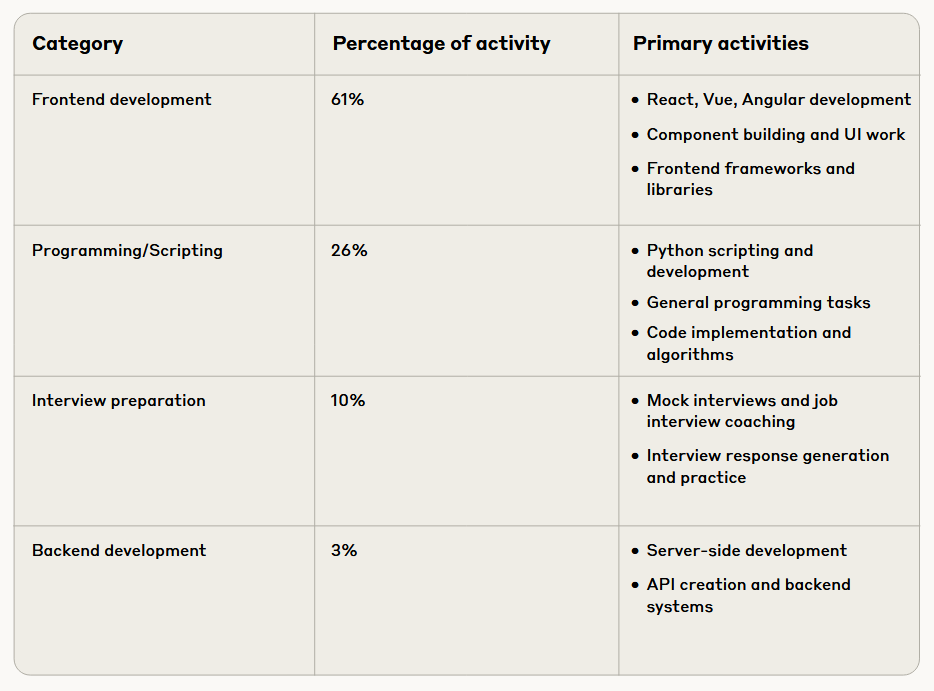

Podział zadań wykonywanych przez północnokoreańskich pracowników IT z wykorzystaniem Claude. Źródło: Anthropic

Podział zadań wykonywanych przez północnokoreańskich pracowników IT z wykorzystaniem Claude. Źródło: Anthropic Na początku tego miesiąca północnokoreański pracownik IT padł ofiarą kontrataku, podczas którego odkryto, że sześcioosobowy zespół korzystał z co najmniej 31 fałszywych tożsamości, zdobywając wszystko od rządowych dokumentów tożsamości i numerów telefonów po zakup kont LinkedIn i UpWork, aby ukryć swoją prawdziwą tożsamość i zdobyć pracę w branży kryptowalut.

Jeden z pracowników rzekomo brał udział w rozmowie kwalifikacyjnej na stanowisko full-stack engineer w Polygon Labs, podczas gdy inne dowody wskazują na przygotowane odpowiedzi na rozmowy, w których twierdzili, że mają doświadczenie w NFT marketplace OpenSea oraz u dostawcy blockchain oracle Chainlink.

Anthropic poinformował, że jego nowy raport ma na celu publiczne omówienie przypadków nadużyć, aby wesprzeć szerszą społeczność zajmującą się bezpieczeństwem i ochroną AI oraz wzmocnić obronę całej branży przed nadużyciami AI.

Firma stwierdziła, że pomimo wdrożenia „zaawansowanych środków bezpieczeństwa i ochrony” mających na celu zapobieganie misuse of Claude, złośliwi aktorzy nadal znajdują sposoby na ich obejście.

Zastrzeżenie: Treść tego artykułu odzwierciedla wyłącznie opinię autora i nie reprezentuje platformy w żadnym charakterze. Niniejszy artykuł nie ma służyć jako punkt odniesienia przy podejmowaniu decyzji inwestycyjnych.

Może Ci się również spodobać

Moment HTTPS dla prywatności Ethereum: od narzędzia obronnego do domyślnej infrastruktury

Podsumowanie „holistycznej rekonstrukcji paradygmatu prywatności” na podstawie dziesiątek wykładów i dyskusji podczas wydarzenia „Ethereum Privacy Stack” na Devconnect ARG 2025.

Przekazując 256 ETH, Vitalik stawia na prywatność komunikacji: dlaczego Session i Simplex?

Jaką różnicę starają się wprowadzić te narzędzia do prywatnej komunikacji? I na jaką techniczną ścieżkę rozwoju ponownie stawia Vitalik?

Darowizna 256 ETH, Vitalik stawia na prywatną komunikację: dlaczego Session i SimpleX?

Czym dokładnie różnią się te komunikatory skupiające się na prywatności? Na jaką ścieżkę technologiczną ponownie stawia Vitalik?

Bitcoin pozostaje poniżej 100 000 $, mimo że nastroje na rynku stają się optymistyczne