Wah, ada taktik baru dari para peretas! Mereka sekarang memanfaatkan smart contract Ethereum untuk menyebarkan malware, lho. Tujuannya? Tentu saja untuk menghindari sistem keamanan.

Cara Kerja Perets

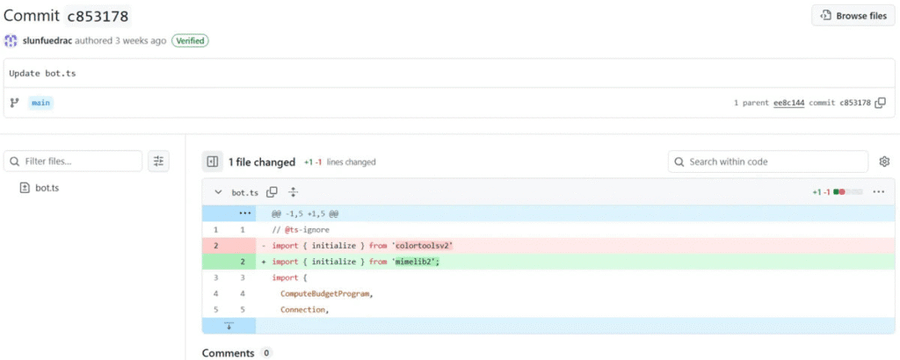

Para peretas ini makin pintar. Alih-alih menyisipkan tautan berbahaya langsung ke dalam kode, mereka menyembunyikannya di dalam smart contract Ethereum. Menurut peneliti keamanan dari ReversingLabs, ada dua paket berbahaya bernama “colortoolsv2” dan “mimelib2” yang dirilis pada bulan Juli lalu.

NPM ‘colortoolsv2’ dan ‘mimelib2’ di GitHub. Sumber: ReversingLabs

NPM ‘colortoolsv2’ dan ‘mimelib2’ di GitHub. Sumber: ReversingLabs

Saat paket itu diinstal, ia akan berinteraksi dengan blockchain untuk mengambil alamat server berbahaya yang tersembunyi di dalam smart contract. Dari sana, komputer yang terinfeksi akan mengunduh malware tahap kedua. Teknik ini sangat sulit dideteksi karena interaksi dengan blockchain umumnya terlihat normal.

Ancaman Baru yang Makin Canggih

Penggunaan smart contract untuk serangan siber sebenarnya bukan hal baru. Namun, kali ini, peretas menggunakannya untuk menyimpan URL berbahaya yang mengarahkan korban ke malware. Hal ini menunjukkan betapa cepatnya para peretas berevolusi.

Baca Juga DeFi Lending Protocol Kripto Meledak, Kenapa?

Serangan ini juga merupakan bagian dari strategi rekayasa sosial yang lebih luas. Mereka membuat repositori palsu di GitHub yang terlihat meyakinkan, misalnya dengan membuat bot trading kripto palsu. Mereka juga menggunakan akun-akun palsu untuk menciptakan kesan bahwa proyek itu aktif dan terpercaya.

Selain Ethereum, serangan serupa juga pernah menargetkan ekosistem lain seperti Solana dan Bitcoinlib. Jadi, penting banget untuk selalu waspada!