北韓駭客在新一輪「EtherHiding」行動中武器化區塊鏈

EtherHiding利用智能合約來儲存和分發惡意程式碼,由於區塊鏈的不可更改設計,使得這些程式碼幾乎無法被移除。

來自北韓的新型網路威脅正在浮現,其國家支持的駭客正在嘗試將惡意程式碼直接嵌入區塊鏈網路中。

Google 的 Threat Intelligence Group(GTIG)於 10 月 17 日報告稱,這種名為 EtherHiding 的技術,標誌著駭客在隱藏、分發及控制惡意軟體於去中心化系統上的新進化。

什麼是 EtherHiding?

GTIG 解釋,EtherHiding 讓攻擊者能夠利用智能合約及像 Ethereum 和 BNB Smart Chain 這樣的公有區塊鏈,將其用於儲存惡意載荷。

一旦程式碼被上傳到這些去中心化帳本上,由於其不可更改的特性,移除或封鎖這些程式碼幾乎變得不可能。

「雖然智能合約為去中心化應用帶來創新方式,但其不可更改的特性被 EtherHiding 利用,以一種難以被封鎖的方式來託管及提供惡意程式碼,」GTIG 寫道。

實際操作中,駭客會入侵合法的 WordPress 網站,通常是利用未修補的漏洞或被竊取的憑證。

在取得存取權後,他們會在網站程式碼中插入幾行 JavaScript,被稱為「載入器」。當訪客打開受感染的頁面時,載入器會悄悄連接區塊鏈,並從遠端伺服器取得惡意軟體。

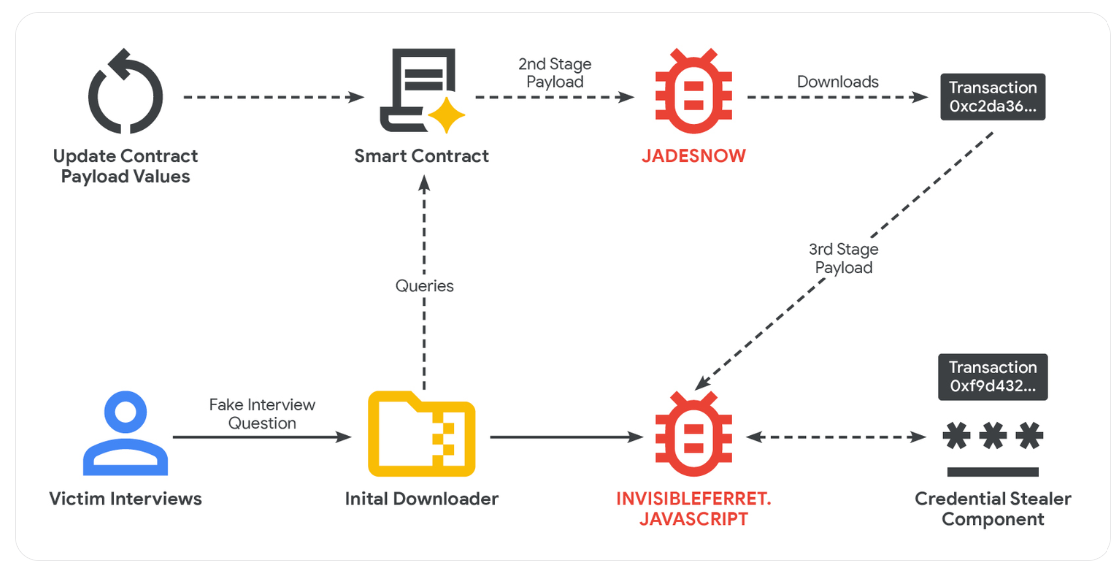

EtherHiding 在 BNB Chain 和 Ethereum 上的應用。來源: Google Threat Intelligence Group

EtherHiding 在 BNB Chain 和 Ethereum 上的應用。來源: Google Threat Intelligence Group GTIG 指出,這種攻擊通常不會留下明顯的交易痕跡,且幾乎不需要支付任何費用,因為它發生在鏈下。這本質上讓攻擊者能夠在不被察覺的情況下行動。

值得注意的是,GTIG 追溯到 EtherHiding 的首次出現是在 2023 年 9 月,當時它出現在一個名為 CLEARFAKE 的活動中,該活動通過偽造的瀏覽器更新提示欺騙用戶。

如何防範此類攻擊

資安研究人員表示,這種策略顯示北韓的數位戰略正從單純竊取加密貨幣,轉向將區塊鏈本身作為隱蔽武器。

「EtherHiding 代表著向次世代防彈主機的轉變,區塊鏈技術的固有特性被重新利用於惡意目的。這項技術凸顯了網路威脅的持續演化,攻擊者不斷適應並利用新技術來獲取優勢,」GTIG 表示。

Citizen Lab 資深研究員 John Scott-Railton 將 EtherHiding 描述為「早期階段的實驗」。他警告說,若與 AI 驅動的自動化結合,未來的攻擊將更難以偵測。

「我預期攻擊者也會嘗試將零點擊漏洞直接載入區塊鏈,針對處理區塊鏈的系統與應用程式……特別是當這些系統與網路同時託管交易或錢包時,」他補充道。

這種新型攻擊向量可能對加密產業帶來嚴重影響,考慮到北韓攻擊者的高產出。

TRM Labs 的數據顯示,與北韓有關的團體僅今年就已竊取超過 15 億美元的加密資產。調查人員認為,這些資金協助平壤資助軍事計畫及規避國際制裁。

鑑於此,GTIG 建議加密用戶透過封鎖可疑下載及限制未授權的網頁腳本來降低風險。該團隊也呼籲資安研究人員識別並標註嵌入區塊鏈網路的惡意程式碼。

免責聲明:文章中的所有內容僅代表作者的觀點,與本平台無關。用戶不應以本文作為投資決策的參考。

您也可能喜歡

3大加密貨幣準備飆升——別錯過這些買入機會

HYPE在$43掙扎——接下來會突破還是下跌?

Bitcoin再度暴跌,但這可能是一個看漲信號的原因

看漲的XRP交易者分享深入見解,解釋如何達到8美元、20美元和27美元的牛市目標