硬體錢包大獵殺:盲區之外,從購買到激活的全流程安全手冊

一條成熟的“獵殺鏈條”悄然成型,廠商的完善驗證機制與用戶的安全意識,亟需閉環。

作者:Web3 農民 Frank

試想一下,你是一名耐心的 Holder,熬過漫長熊市,終於把辛苦屯下的 BTC 從 CEX 提入剛買到手的硬體錢包,感受到資產牢牢掌握在自己手中的安心。

兩個小時後,你打開 App,錢包被清空。

這不是假設,而是剛剛發生的一起真實事件:有投資者在京東買了台硬體錢包,並將自己屯的 4.35 枚 BTC 存入,殊不知這台設備早已被詐騙者提前初始化、生成助記詞,並塞入假說明書,引導用戶按陷阱流程鏈接手機 App。

換句話說,在用戶啟動錢包的那一刻,它就已經屬於黑客了。

遺憾的是,這並非個例,近期已連續發生多起在抖音、京東、亞馬遜等電商平台購買硬體錢包,從而導致被騙甚至資產清零的案例,如果仔細拆解近期類似的安全事件,就會發現一條圍繞硬體錢包銷售環節成熟運作的「獵殺鏈條」正在悄然成型。

一、獵殺小白的「二手」灰色鏈條

硬體錢包作為私鑰在「完全離線環境」下生成的設備,理論上只要妥善備份助記詞,日常使用的安全等級幾乎是天花板級別,這也是絕大部分 Web3 玩家日常所接觸的科普話術。

然而,現實中的風險往往不在設備本身,而在購買與啟動環節。

長期宣傳下,許多投資者很容易形成一個簡單的認知公式:「硬體錢包 = 絕對安全」,這種心理暗示讓很多人拿到設備後,忽略了幾個關鍵前置條件:

設備包裝是否完整、封條是否異常;助記詞是否必須自己生成;啟動信息是否驗證為「首次使用」……於是,很多用戶一拿到硬體錢包設備,就迫不及待轉入資產,在不知不覺中給了詐騙者可乘之機。

無論是之前抖音購買硬體錢包使得 5000 萬加密資產被洗劫一空,還是最新這起京東購買 imKey 硬體導致 BTC 清零,無一例外,所有問題都出在購買與啟動環節。

國內電商平台上的硬體錢包售賣,已經浮現出一條成熟的灰色產業鏈。

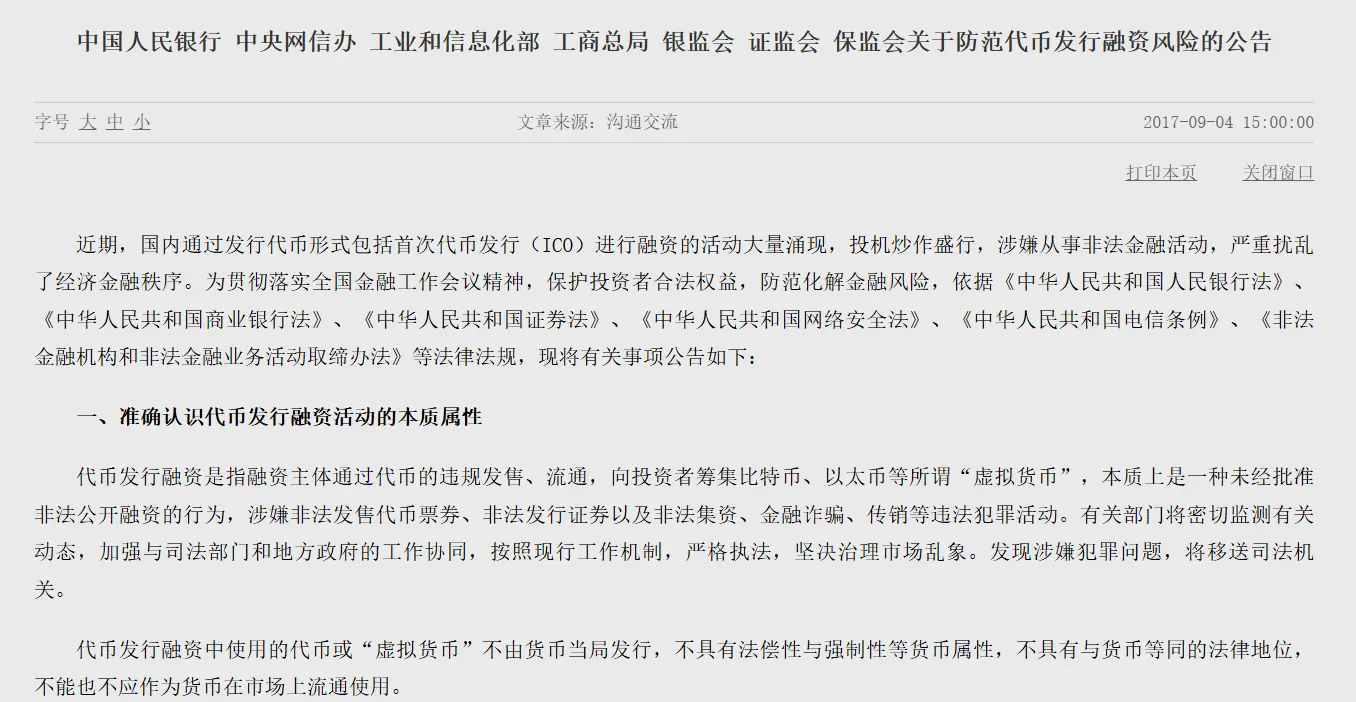

按理說,國內對加密貨幣一直保持高壓態勢,早在 2014 年,電商平台就對加密貨幣直接禁售,而 2017 年 9 月 4 日中國人民銀行等七部委聯合發布的《關於防範代幣發行融資風險的公告》,更明確要求國內平台不得提供涉及加密貨幣的交易、兌換、定價、中介等服務。

從字面看,「中介等服務」已足夠寬泛,硬體錢包這種存儲私鑰的工具理論上處於禁售灰色地帶,因此淘寶、京東、拼多多等平台一直以來都不支持任何「涉幣」類關鍵詞的檢索。

但事實則完全不是這樣。

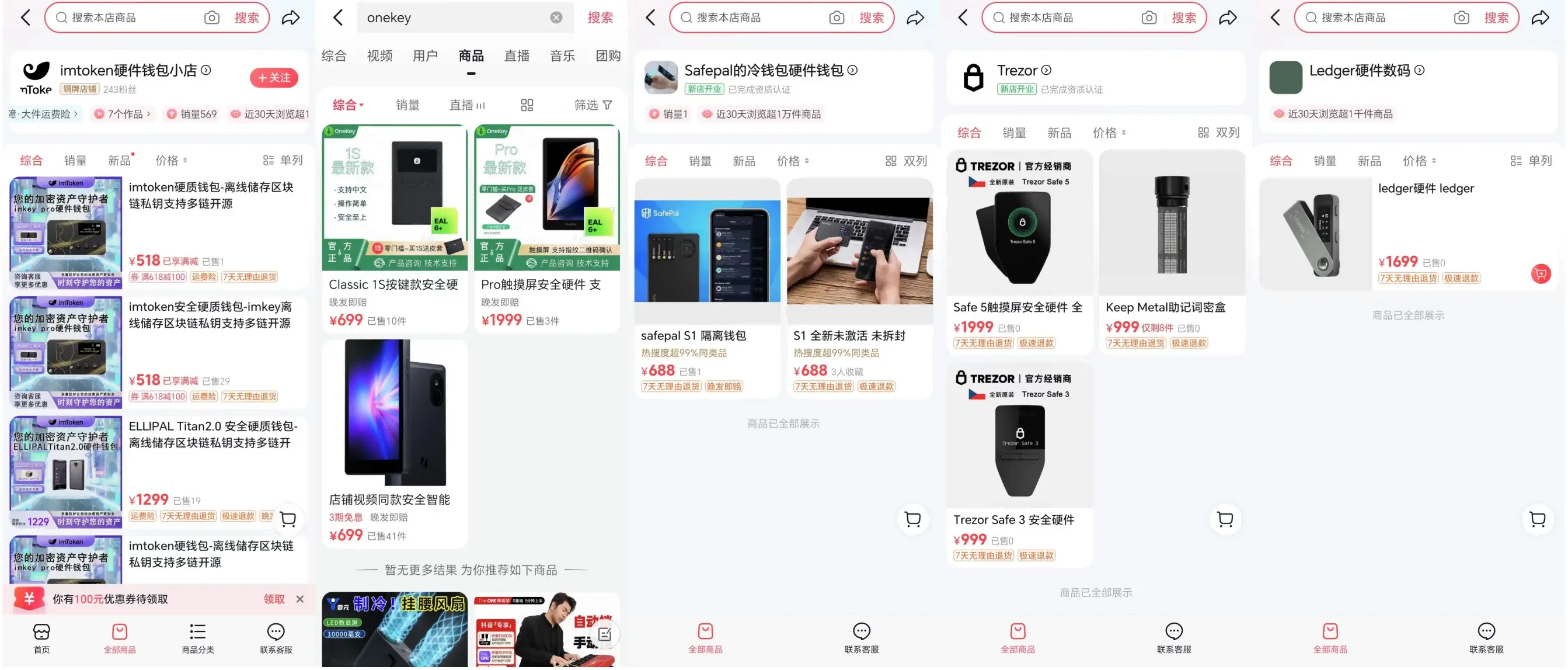

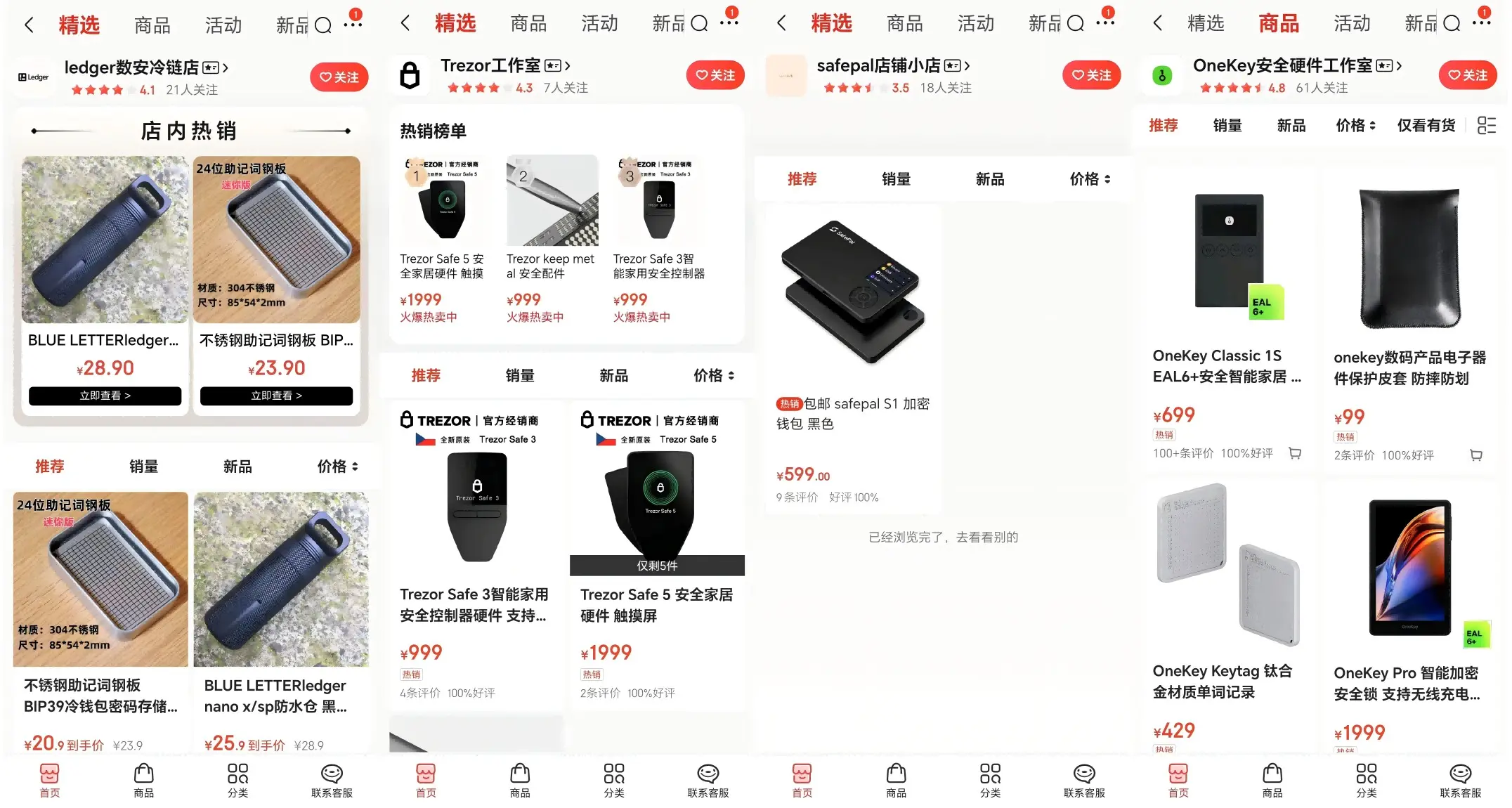

截止 7 月 29 日,筆者針對 Ledger、Trezor、SafePal、OneKey、imKey(imToken)五款硬體錢包產品,在淘寶、京東、拼多多、抖音平台進行關鍵詞直接搜索,結果買賣渠道相當暢通。

其中尤以抖音平台最全,Ledger、Trezor、SafePal、OneKey、imKey 均有店鋪銷售。

其次則為京東,Ledger、Trezor、SafePal、OneKey 均能搜到硬體錢包售賣產品,imKey 相關店鋪應已因安全事件下架。

淘寶則相對較為嚴格,僅搜索到一家售賣 imKey 的店鋪,小紅書由於沒有直接的商店搜索,但二手私售與代購貼隨處可見。

毫無疑問,以上除了極少數是代理商,大部分店鋪均為非官方渠道的小型零售商家,既未獲得品牌授權入駐,也無法保證設備流通環節的安全性。

客觀而言,硬體錢包的代理 / 經銷體系在全球範圍內是存在的,包括在華語區普及度較高的 SafePal、OneKey、imKey 等品牌,銷售體系大致相同:

- 官方直購:官網可以下單購買各型號的硬體錢包產品;

- 電商渠道:國內通常搭配有贊等微店,海外依托亞馬遜等官方入駐平台;

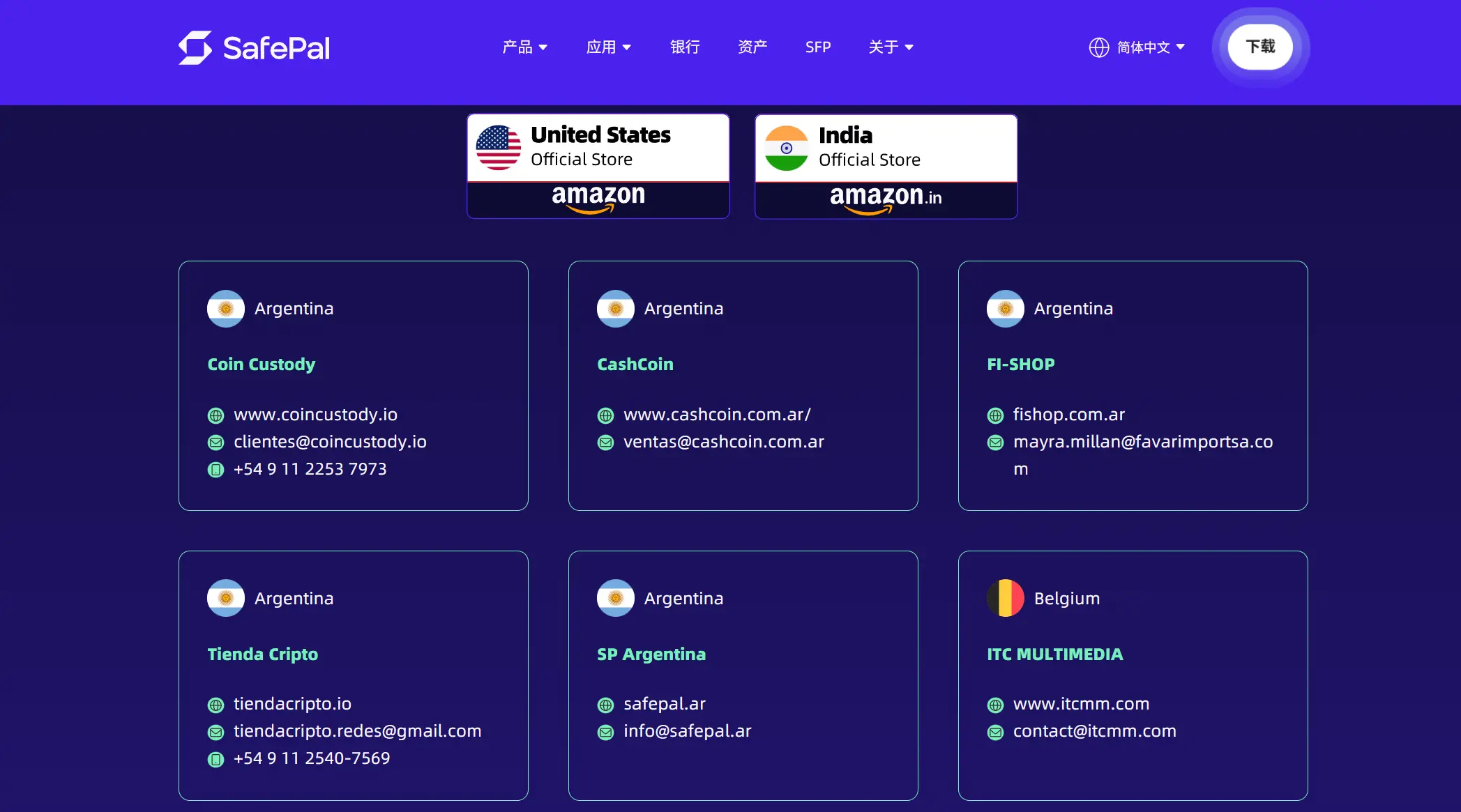

- 區域經銷商:各國 / 地區授權代理商為用戶提供本地化購買渠道,並可在官網驗證真偽,例如 SafePal 就在官網提供全球代理商查詢頁面;

但在國內電商生態下,絕大多數用戶仍通過非官方、無法驗證溯源的渠道購買,這為灰產的「預置助記詞陷阱」提供了天然土壤。

但在國內電商生態下,絕大多數用戶仍通過非官方、無法驗證溯源的渠道購買,這為灰產的「預置助記詞陷阱」提供了天然土壤。

其中很多設備可能是「二手 / 三手流通」甚至「假冒設備」,無法排除部分設備在轉售環節就完成開封、初始化、預置助記詞,那用戶一旦啟動設備,資產自然就直接進入騙子錢包。

所以最關鍵的是,在銷售端之外,用戶端能否對買到手的硬體設備進行自我驗證與風險防護,確保杜絕所有相關風險?

二、用戶端的漏點與「自我驗證」機制

說白了,這類硬體錢包陷阱之所以屢屢得手,並不是因為設備本身存在技術缺陷,而是整個流通和使用環節暴露了多處可被利用的漏洞。

而從國內電商和代理商流通鏈條來看,主要風險集中在兩點:

- 二手或多手流通設備:灰產會在二手設備或流通過程中完成開封、初始化,並預置助記詞或賬戶,一旦用戶直接使用該設備,資產就會被導入騙子錢包。

- 假冒或被篡改設備:非官方渠道可能流入假設備,甚至直接內置後門,用戶將資產轉入後,將面臨全額被盜的風險;

對於已經熟悉硬體錢包的 Degen 用戶而言,這些陷阱幾乎沒有殺傷力,因為他們在購買、初始化和綁定流程中天然會做安全驗證,但對於初次購買或缺乏經驗的硬體錢包新手用戶,中招概率則直線飆升。

像此次最新的安全事件,詐騙者就是在提前創建好錢包的前提下,專門預設了假的紙質說明書,引導購買用戶拆封後,以假流程啟動使用這台二手 imKey,從而直接將資產轉走,根據筆者與相關從業人士溝通交流,近期確實已經注意到有拆封產品、放入假說明書銷售的情況開始多點出現。

畢竟不少新手用戶往往會忽略產品完整性(包裝是否拆封、防偽帖紙是否損壞),容易漏掉對比包裝內物品清單,也不了解官方 App 內就可以完成「新機 / 舊機」驗證,如果這些信息被正確核對,絕大多數陷阱都能在第一時間被識破。

可以說,硬體錢包的產品設計能否全面覆蓋並主動支持用戶端進行自我驗證,才是打破灰產攻擊鏈條的最關鍵閘門。

以 SafePal 的藍牙款 X1 硬體錢包為例,它在用戶端的自我主動驗證路徑做得相對完整:

- 首次綁定提醒:在啟動硬體錢包並綁定 App 時,會提示「該設備已啟動,是否為本人操作」;

- 歷史啟動信息展示:後續據悉 SafePal 相關界面還會同步顯示設備首次啟動時間和是否是本部手機第一次綁定,幫助用戶第一時間判斷設備是否為全新機或是否被他人初始化過;

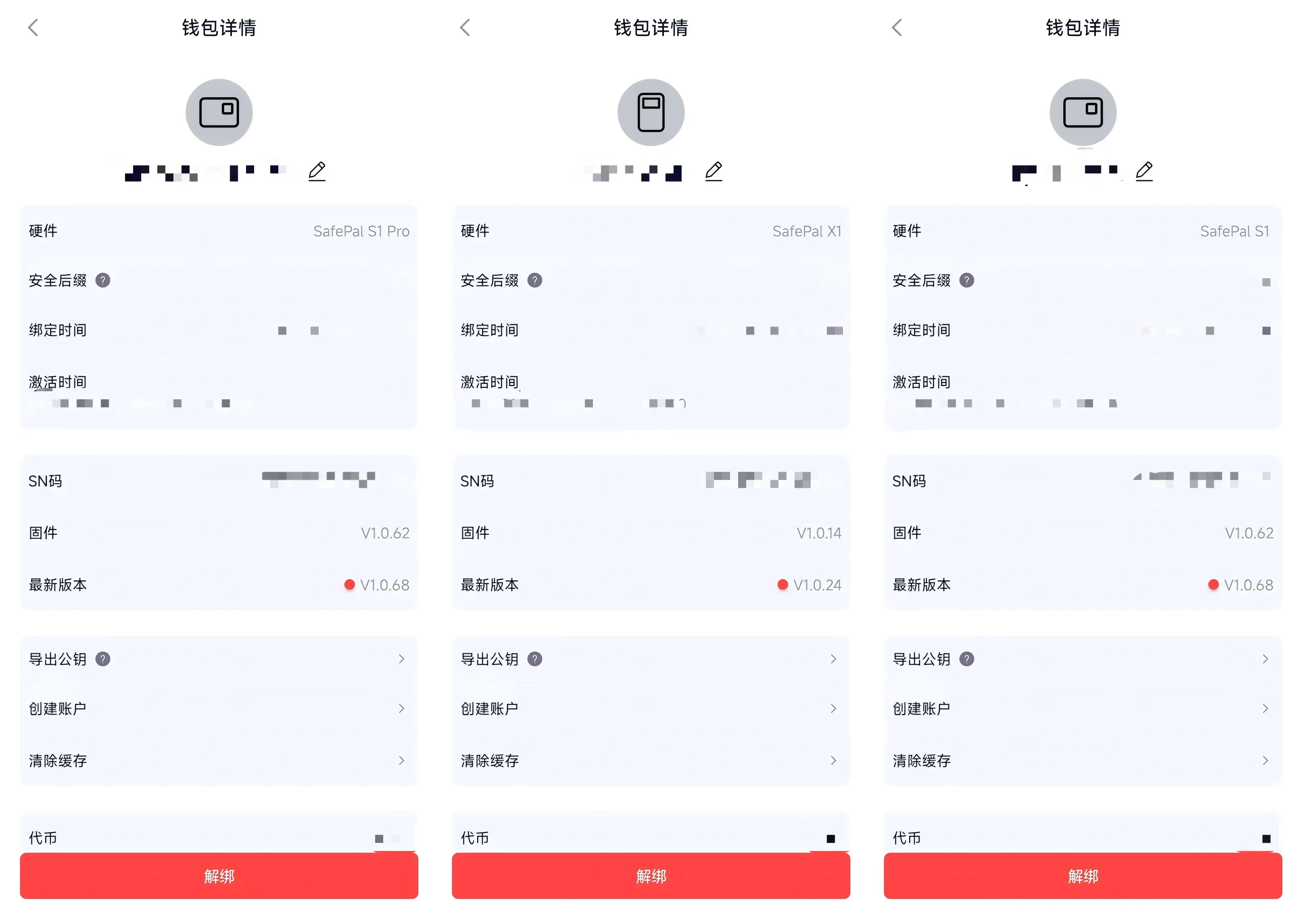

除此之外,根據筆者的實際使用體驗,無論是採用二維碼交互機制的 SafePal S1、S1 Pro,還是採用藍牙進行信息交互的 SafePal X1,都允許用戶在綁定 SafePal App 後,隨時查看對應硬體錢包的 SN 碼與歷史啟動時間(如下圖所示),以進一步確認設備來源與使用狀態。

這得益於 SafePal 的硬體錢包在出廠時,會給每個設備都寫入一個 SN,並且把這台硬體設備的硬體指紋信息也一同和這個 SN 綁定並保存在 SafePal 後台,以進一步確認設備來源與使用狀態。

那就意味著用戶第一次使用這個硬體錢包的時候需要先啟動才能創建錢包,啟動時手機 App 就會把連接的硬體錢包的 SN 和指紋信息一起回傳給 SafePal 後台驗證,只有都匹配才會給用戶提示硬體錢包可以繼續使用,並記錄啟動時間。

後續其他手機設備再次綁定這台硬體錢包的時候,也會提示用戶這台硬體已經啟動,不是第一次使用,並讓用戶二次確認。

而通過這幾步驗證,用戶幾乎可以在第一次接觸設備時就識破二手陷阱或假冒設備,從而切斷灰產常見的第一步攻擊鏈條。

對於初次使用硬體錢包的小白用戶而言,SafePal 這種可視化、可追溯的驗證機制,比單純的使用說明或文字警告更容易理解與執行,也更符合防騙的實際需求。

三、硬體錢包「全流程」安全手冊

總的來看,對初次接觸硬體錢包的用戶來說,並不意味著只要買了硬體錢包,資產就能高枕無憂。

相反,硬體錢包的安全並非一次性購買即可完成,而是由購買、啟動與使用三個環節的安全意識共同構築的防線,任何一個環節疏忽,都可能成為攻擊者的可乘之機。

1.購買環節:只認正規渠道

硬體錢包的安全鏈條,從選擇購買渠道就已經開始,所以建議所有人直接去官網進行選購。

一旦選擇電商平台 / 直播間下單、二手平台購入,例如通過淘寶、京東、抖音等非官方鏈路,就意味著暴露在極高的風險中------沒有任何冷錢包品牌會通過抖音直播、快手鏈接銷售產品,這些途徑幾乎都是灰產的主陣地。

而在收到貨後的第一步,是檢查包裝與防偽標識,如果包裝被拆封、防偽貼紙破損或內包裝異常,都應立即提高警惕,最好按照官網公布的清單逐項核對包裝物品,快速排除部分風險。

這個階段做得越仔細,後續的安全成本就越低。

2.啟動環節:不初始化就是「送钱」

啟動是硬體錢包安全的核心環節,也是灰產最容易埋伏陷阱的階段。

常見手法是灰產提前開封設備,創建好錢包並寫入助記詞,再塞入偽造的說明書,引導用戶直接使用這套現成錢包,最終將後續轉入的資產一網打盡,近期的京東 imKey 詐騙事件就是如此。

因此,啟動環節的首要原則是自行初始化並生成全新助記詞,在這一過程中,能夠進行設備狀態自檢和歷史啟動驗證的產品,能大幅降低用戶被動暴露的風險,例如上文提到的 SafePal 會在首次綁定時提示設備是否曾被啟動,並顯示歷史啟動時間和綁定信息,使用戶在第一時間就能識別出異常設備,從而切斷攻擊鏈條。

3.使用環節:守住助記詞與物理隔離

進入日常使用後,硬體錢包的安全核心是助記詞管理與物理隔離。

助記詞必須手寫保存,不要拍照、截圖,更不能通過微信、郵箱或雲端存儲,因為任何聯網存儲行為都等同於主動暴露攻擊面。

在簽名或交易時,藍牙或 USB 連接應當短時、按需使用,優先選擇掃碼簽名或離線數據傳輸,避免設備長期物理接觸網絡環境。

可以說,硬體錢包的安全從來不是「買來就萬無一失」,而是由用戶在購買、啟動、使用三大環節共同構築的防線:

- 購買環節杜絕二手與非官方渠道;

- 啟動環節自行初始化並核驗設備狀態;

- 使用環節守住助記詞、避免長期聯網暴露;

從這個角度看,接下來硬體錢包廠商們,其實亟需像 SafePal 這樣通過首次啟動提示、啟動日期與綁定信息展示,為用戶端提供可供驗證的「全流程」機制設計,這樣灰產賴以生存的獵殺鏈條才會真正失效。

寫在最後

硬體錢包是一件好工具,卻從來不是一塊可以高枕無憂的終極護身符。

一方面,各大硬體錢包廠商需要及時感知市場環境變化,特別針對新手用戶容易遭遇的「獵殺鏈條」,在產品設計和使用流程中構建更加直觀、易操作的驗證機制,讓每位用戶都能輕鬆判斷自己手中設備的真偽和安全狀況。

另一方面,用戶自身也必須養成良好的安全習慣,從正規購買到初始化啟動、再到日常管理助記詞,每一步都不可省略,養成貫穿整個使用周期的安全意識。

只有當錢包的驗證機制與用戶的安全意識形成閉環,硬體錢包才能離「絕對安全」的目標更進一步。

免責聲明:文章中的所有內容僅代表作者的觀點,與本平台無關。用戶不應以本文作為投資決策的參考。

您也可能喜歡

CandyBomb x ZBT:合約交易瓜分 100,000 ZBT!

Bitget 發布 2025 年 9 月份保護基金估值報告

Bitget 現貨槓桿新增 YB/USDT!

BGB 持幣群專屬驚喜盲盒,贏取隨機代幣大獎