Волна атак на цепочку поставок npm: что произошло? Как снизить риски?

Количество загрузок заражённого программного пакета превысило 1 миллиард, что создаёт потенциальный риск косвенного распространения по всей отрасли.

Original Article Title: "Supply Chain Attack Goes Viral Overnight: What Happened? How to Mitigate Risk?"

Original Article Author: Azuma, Odaily Planet Daily

9 сентября по восточноазиатскому времени технический директор Ledger Шарль Гийме опубликовал предупреждение в X, заявив: «В настоящее время происходит масштабная атака на цепочку поставок: скомпрометирован аккаунт известного разработчика в NPM. Заражённый программный пакет был скачан более 1 миллиарда раз, что указывает на потенциальный риск для всей экосистемы JavaScript».

Гийме далее пояснил: «Вредоносный код работает, незаметно изменяя криптовалютные адреса в фоновом режиме с целью кражи средств. Если вы используете аппаратный кошелёк, внимательно проверяйте каждую подпись транзакции — вы в безопасности. Если вы не используете аппаратный кошелёк, временно воздержитесь от любых транзакций в сети. Пока неясно, удалось ли злоумышленнику уже украсть мнемоническую фразу программных кошельков».

Что произошло?

Согласно отчёту по безопасности, на который ссылается Гийме, непосредственной причиной инцидента стало следующее: был скомпрометирован аккаунт известного разработчика @qix в NPM, что привело к выпуску вредоносных версий десятков программных пакетов, включая chalk, strip-ansi и color-convert. Вредоносный код мог распространяться к конечным пользователям, когда разработчики или пользователи автоматически устанавливали зависимости.

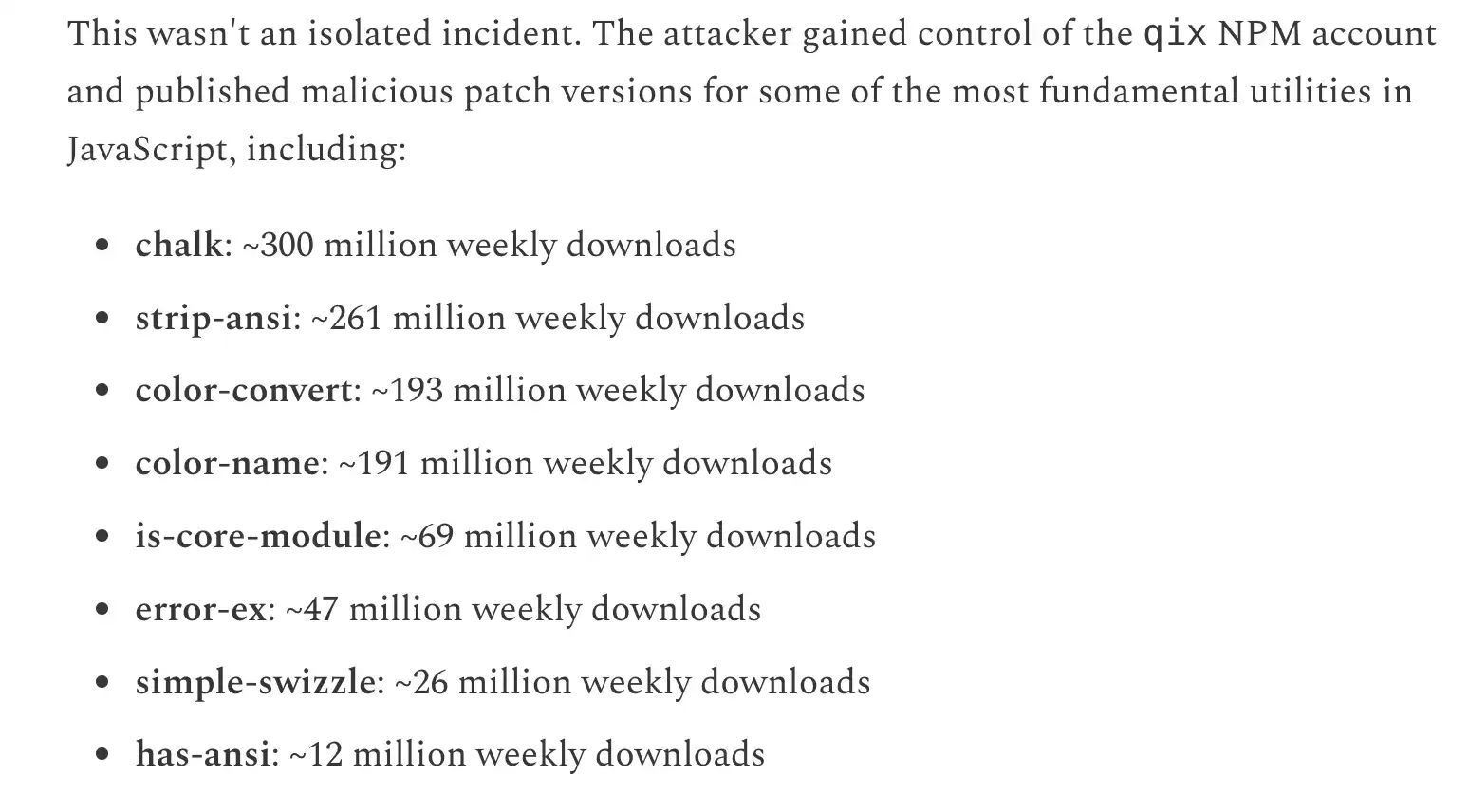

Odaily Note: Еженедельные данные по загрузкам скомпрометированных программных пакетов.

Вкратце, это классический случай атаки на цепочку поставок — когда злоумышленник внедряет вредоносный код (например, пакет NPM) в инструмент разработки или систему зависимостей для проведения вредоносных действий. NPM (Node Package Manager) — это самый широко используемый инструмент управления пакетами в экосистеме JavaScript/Node.js. Его основные функции включают управление зависимостями, установку и обновление пакетов, совместное использование кода и т.д.

Из-за огромного масштаба экосистемы NPM, которая насчитывает миллионы программных пакетов, практически все проекты Web3, криптовалютные кошельки и фронтенд-инструменты зависят от NPM — именно поэтому обширные зависимости и сложная цепочка связей NPM делают его точкой высокого риска для атак на цепочку поставок. Внедрив вредоносный код в широко используемый программный пакет, злоумышленники могут потенциально повлиять на тысячи приложений и пользователей.

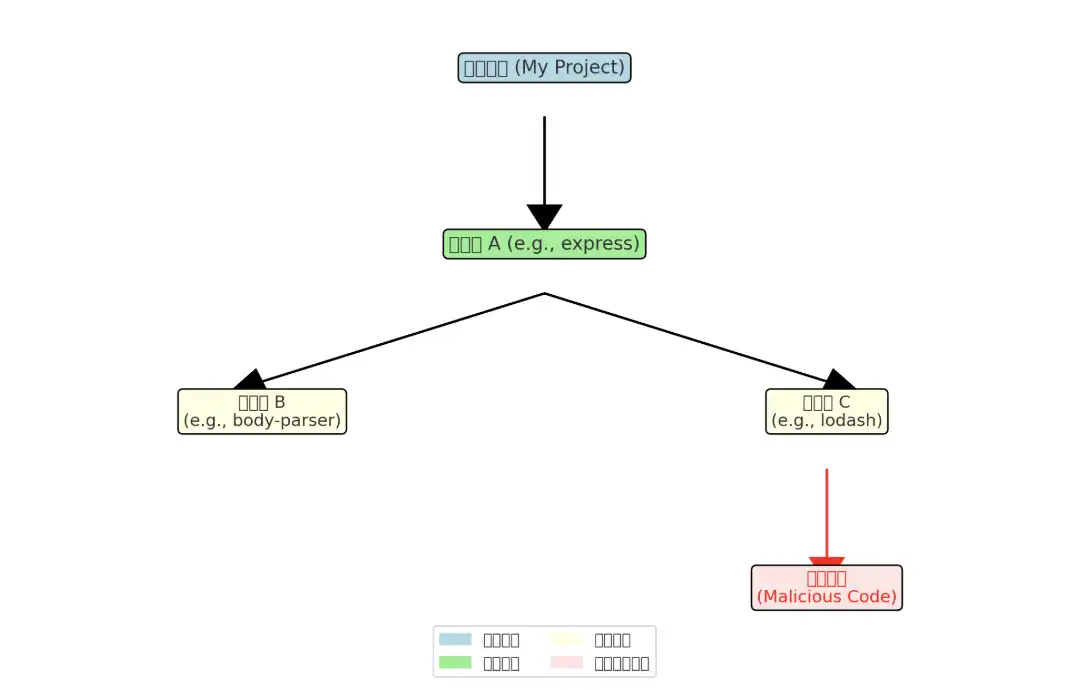

Как показано на схеме распространения вредоносного кода выше:

· Некоторый проект (синяя рамка) напрямую зависит от некоторых общих open-source библиотек, таких как express.

· Эти прямые зависимости (зелёные рамки) затем зависят от других косвенных зависимостей (жёлтые рамки, например, lodash).

· Если косвенная зависимость тайно заражена вредоносным кодом злоумышленника (красная рамка), он распространяется по цепочке зависимостей в этот проект.

Что это значит для криптовалют?

Прямая связь этого инцидента с индустрией криптовалют заключается в том, что вредоносный код, внедрённый хакером в вышеупомянутый скомпрометированный программный пакет, представляет собой сложный «криптовалютный hijacker буфера обмена», который крадёт криптовалютные активы путём замены адресов кошельков и перехвата транзакций.

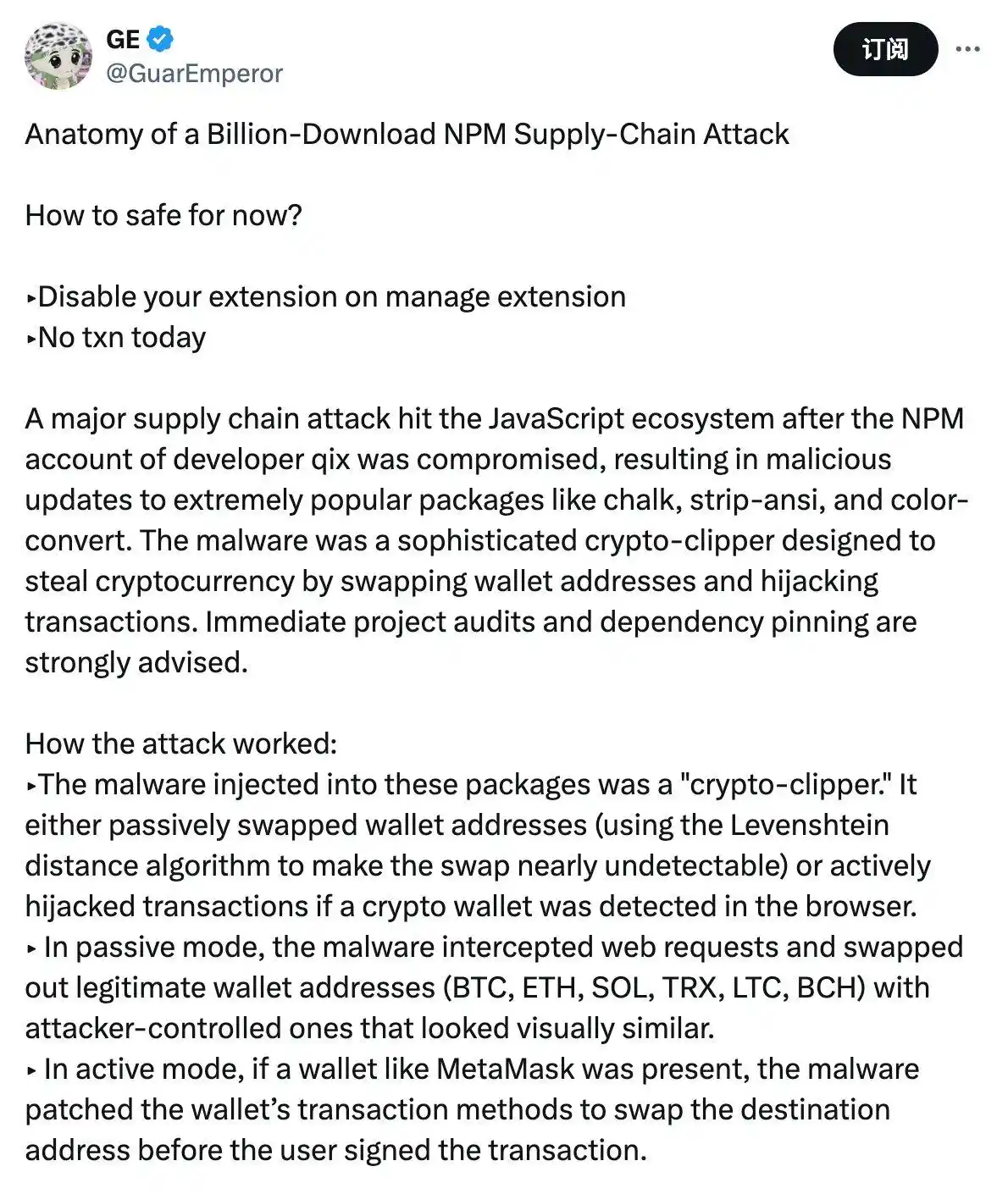

Основатель Stress Capital GE (@GuarEmperor) подробно описал это в X, отметив, что внедрение «hijacker буфера обмена» хакера использует два режима атаки — пассивно применяет алгоритм расстояния Левенштейна для замены адресов кошельков, которые визуально схожи и поэтому крайне трудно обнаружить; активно подменяет целевой адрес в обнаруженном браузером криптовалютном кошельке до того, как пользователь подпишет транзакцию.

Поскольку эта атака была нацелена на базовые библиотеки проектов на JavaScript, даже проекты, косвенно зависящие от этих библиотек, могут быть затронуты.

Как хакер получает прибыль?

Вредоносный код, внедрённый хакером, также раскрыл их адреса для атаки. Основной адрес хакера для атаки в Ethereum — 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976, средства поступают в основном с трёх адресов:

· 0xa29eEfB3f21Dc8FA8bce065Db4f4354AA683c0240

· x40C351B989113646bc4e9Dfe66AE66D24fE6Da7B

· 0x30F895a2C66030795131FB66CBaD6a1f91461731

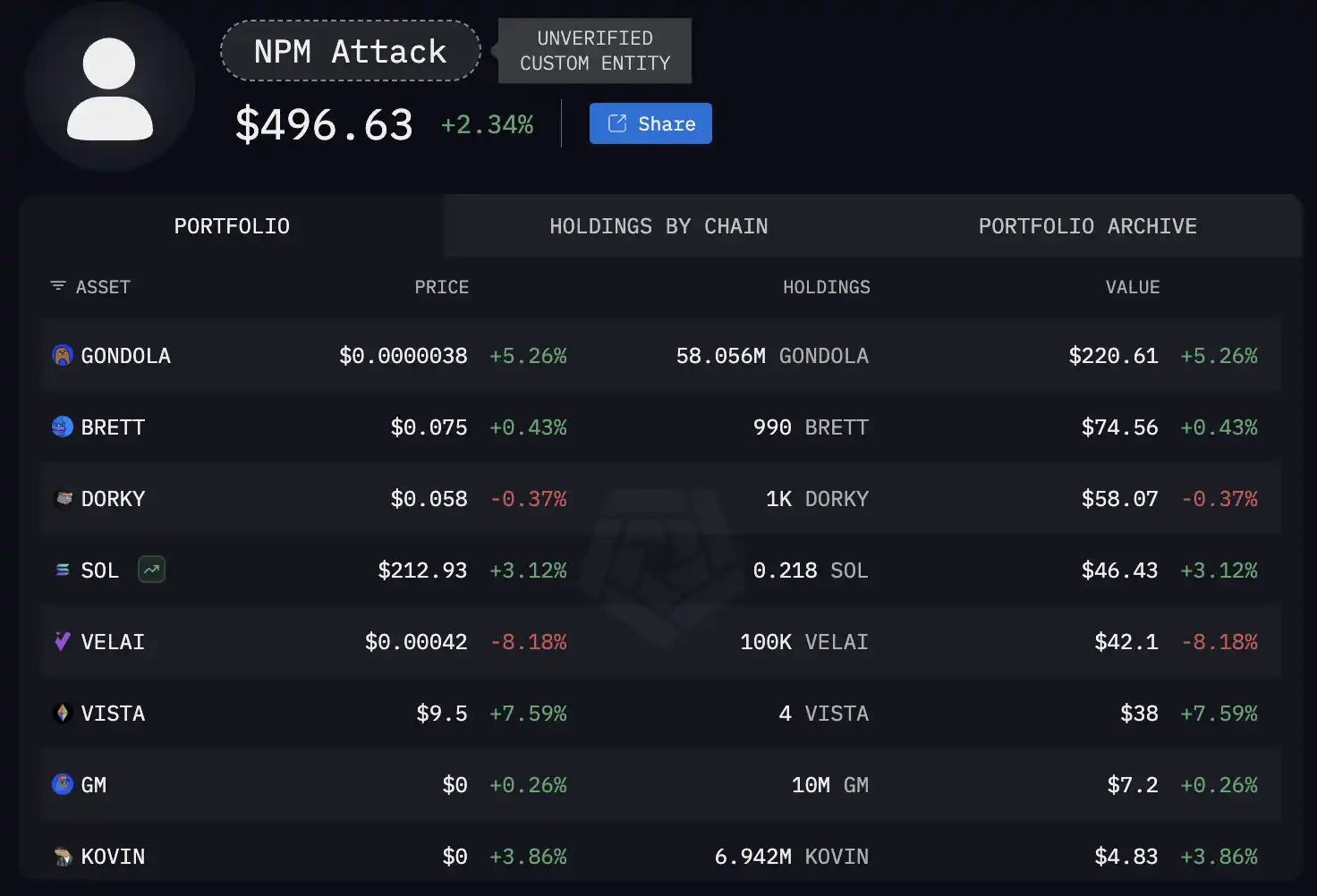

Команда Arkham создала страницу отслеживания для этого инцидента, где можно узнать актуальную информацию о доходах и переводах хакера.

На момент написания статьи атака принесла хакеру только $496, но учитывая ещё не определённый масштаб распространения вредоносного кода, ожидается, что эта сумма может вырасти — разработчик был уведомлён и активно сотрудничает с командой безопасности NPM для решения проблемы. Вредоносный код был удалён из большинства затронутых пакетов, ситуация находится под контролем.

Как снизить риск?

Основатель Defillama @0xngmi заявил в X, что, несмотря на опасность этого инцидента, фактическое воздействие не столь широко распространено — это событие затрагивает только те сайты, которые выпустили обновления после публикации скомпрометированного пакета NPM, остальные проекты продолжают использовать старую версию; большинство проектов фиксируют свои зависимости, поэтому даже при обновлениях они используют старый безопасный код.

Однако, поскольку конечные пользователи не могут точно знать, зафиксировал ли проект зависимости или есть ли у него динамически скачиваемые зависимости, на данный момент крайне важно, чтобы проект самостоятельно провёл проверку и публично сообщил о результатах.

На момент написания статьи несколько проектов кошельков или приложений, включая MetaMask, Phantom, Aave, Fluid, Jupiter, уже сообщили, что не затронуты этим инцидентом. Следовательно, теоретически пользователи могут безопасно использовать кошельки, которые были подтверждены как безопасные, для доступа к протоколам, также подтверждённым как безопасные. Однако для кошельков или проектов, по которым ещё не было раскрыто информации о безопасности, временное воздержание от их использования может быть более безопасным подходом.

Дисклеймер: содержание этой статьи отражает исключительно мнение автора и не представляет платформу в каком-либо качестве. Данная статья не должна являться ориентиром при принятии инвестиционных решений.

Вам также может понравиться

Ethereum treasury SharpLink запускает программу обратного выкупа акций на $1,5 миллиарда, заявляя, что покупка ниже NAV является «немедленно аккреционной»

Quick Take: SharpLink выкупила 939 000 акций SBET по средней цене $15,98, начав реализацию своего плана обратного выкупа на $1,5 миллиардов. Компания отмечает, что в ее казначействе находится около $3,6 миллиардов в ETH, практически все средства размещены в стейкинге и долговых обязательств нет, что поддерживает дальнейший выкуп акций при их торговле ниже чистой стоимости активов (NAV).

Взлет цены на 74%: достигнет ли Worldcoin (WLD) невиданных высот или столкнется с проверкой реальностью?

WLFI и ABTC увеличили состояние Трампа на $1,3 млрд, но цены упали

PENGU взлетает на 15%, быки пробивают ключевое сопротивление, следующая цель — $0.045?