Carteira Passkey: o momento “Tesla” das carteiras de criptomoedas

A verdadeira transformação não está em proteger melhor as chaves, mas em torná-las impossíveis de serem roubadas. Bem-vindo à era das carteiras Passkey.

Introdução: O mistério do destino dos 50 bilhões de dólares

Em fevereiro de 2025, mais um capítulo pesado foi adicionado à história das criptomoedas: o esquema de multi-assinatura mais confiável do setor, Safe (Wallet), perdeu 1.6 bilhões de dólares num ataque à interface frontend. Isso não foi causado por uma vulnerabilidade zero-day obscura ou por um avanço em computação quântica, mas sim por um problema persistente desde o nascimento das criptomoedas: a fragilidade da interface de interação do usuário com as chaves.

Desde 2020, mais de 50 bilhões de dólares desapareceram de carteiras que alegavam ser seguras. Os ataques de hackers parecem sempre seguir o mesmo padrão: a blockchain não foi violada, a criptografia não foi quebrada, mas os fundos sumiram misteriosamente. A verdade difícil de aceitar é: carteiras “seguras” na verdade não são seguras – o cadeado é forte o suficiente, mas frequentemente guardamos a porta errada.

E se o problema não estiver na proteção de segurança, mas sim na própria arquitetura subjacente?

I. Os ativos estão na blockchain, as chaves na carteira

Corrigindo o conceito de “carteira”

Primeiramente, a maioria das pessoas não percebe: a carteira não armazena ativos criptográficos, o seu bitcoin não está na Ledger, nem o seu ethereum está na MetaMask.

Os ativos criptográficos existem na blockchain, que é um “cofre” indestrutível e transparente. A autenticidade dos ativos pode ser verificada, mas eles não existem em nenhuma carteira. O cofre da blockchain é perfeito – hackers não podem atacá-lo, é imutável e existe eternamente. O que está na sua carteira é o chaveiro que abre o cofre, não os ativos em si.

Compreender isso reformula nossa percepção de segurança:

- Cofre (The Vault): Os ativos residem no cofre da blockchain – distribuídos por milhares de nós, protegidos por consenso matemático.

- Chave / Chave privada (Private Key): A única forma de abrir o cofre – se esta sequência de caracteres for exposta, perde-se o controle absoluto sobre os ativos.

- Chave pública / Endereço (Public Address): O número da porta dos ativos na blockchain – pode ser compartilhado com segurança, como um endereço de e-mail.

- Assinatura digital (Digital Signature): Autorização impossível de falsificar – prova matemática de que uma transação pode ser executada.

- Transação (Transaction): Instrução assinada, a partir da qual os ativos podem ser transferidos.

Compreendendo esta lógica, o desafio de segurança das carteiras torna-se claríssimo: os ativos são muito seguros na blockchain, e cada ataque hacker, cada roubo, cada perda – ocorre porque alguém obteve a chave por meio de uma vulnerabilidade.

O problema que impulsiona a evolução das carteiras há 15 anos é simples e complexo: como proteger a chave?

II. Evolução das quatro gerações de gestão de chaves

A história das carteiras criptográficas é, essencialmente, uma história de esconder chaves. As inovações tecnológicas das carteiras aprendem com os fracassos das gerações anteriores, mas inevitavelmente introduzem novas vulnerabilidades. Talvez seja hora de evitar o problema já na concepção da arquitetura.

Primeira geração: Carteiras de software / Carteiras quentes (2009 até hoje)

A solução inicial era lógica, mas antiquada: criptografar a chave e escondê-la com uma senha. A carteira de software armazena a chave privada do usuário no seu dispositivo, salva como uma frase mnemônica (12 ou 24 palavras). O usuário é repetidamente aconselhado a anotar a frase num papel, guardá-la bem e nunca perdê-la.

Esse método parece simples, mas está cheio de falhas: o software pode ser atacado por hackers, o computador pode ser infectado por vírus, malware pode trocar endereços na área de transferência, sites de phishing podem roubar a frase mnemônica, e extensões de navegador também podem ser comprometidas. Hoje, as vulnerabilidades das carteiras de software já causaram perdas de bilhões de dólares aos usuários, e essas perdas continuam aumentando diariamente.

Chaves armazenadas em software são extremamente frágeis.

Segunda geração: Carteiras de hardware / Carteiras frias (2014 até hoje)

A resposta do setor foi o isolamento físico. Carteiras de hardware como Ledger e Trezor mantêm as chaves offline, armazenadas em hardware dedicado, sem contato com a internet. A chave reside no chip seguro do dispositivo, assinando transações internamente, sem exposição ao risco de malware.

Mas novos problemas surgiram: carteiras de hardware são muito inconvenientes – imagine levar um dispositivo USB para comprar café. Elas podem ser perdidas, roubadas ou danificadas no dia a dia. Ataques à cadeia de suprimentos podem inserir código malicioso antes do dispositivo chegar ao usuário. O famoso vazamento de dados de usuários da Ledger expôs milhões de endereços, permitindo que hackers transferissem ataques do online para o offline.

O isolamento realmente traz segurança, mas sacrifica a usabilidade.

Terceira geração: Carteiras de Computação Segura Multipartidária (MPC) (2018 até hoje)

As carteiras MPC tentaram um método diferente: dividir a chave em fragmentos, sem que nenhum participante detenha a chave completa. Vários participantes devem cooperar para assinar uma transação, mas a chave nunca é reconstruída integralmente em um só lugar.

Clientes institucionais ficaram satisfeitos – finalmente podiam controlar carteiras corporativas sem o risco da frase mnemônica. Mas o MPC reintroduziu algo que o mundo cripto tentava eliminar: confiança. O usuário depende do custodiante, que pode conspirar, desaparecer, ser hackeado ou simplesmente recusar serviço.

Em 14 de outubro de 2025, o provedor de carteiras MPC Privy ficou offline por 2 horas devido a sobrecarga nos servidores, impedindo centenas de milhares de usuários de transferir fundos. Além disso, a implantação de carteiras MPC é complexa e cara. No fim das contas, os fragmentos das chaves são confiados a terceiros. Agora, cada vez mais reguladores consideram as carteiras MPC como custódia parcial, e não verdadeira autocustódia.

Confiar em múltiplos é melhor que confiar em um só, mas ainda depende da confiança em pessoas.

Quarta geração: Carteiras Passkey (2024 até hoje)

A quarta geração de carteiras adota uma mudança arquitetônica fundamental: não esconde nem divide a chave, mas a sela no chip seguro do seu dispositivo – o mesmo hardware que protege Apple Pay e Google Pay. A chave existe, mas nunca pode ser extraída, exportada ou roubada. Só pode ser usada após autenticação biométrica do usuário.

Sem frase mnemônica, sem dispositivo de hardware, sem terceiros.

Linha do tempo da evolução

- 2009: Primeiras carteiras de bitcoin, armazenamento local de chaves

- 2014: Ledger lança a primeira carteira de hardware para consumidores

- 2018: Tecnologia MPC começa a ser usada por instituições

- 2025: Primeira carteira Passkey corporativa (zCloak.Money) lançada

- 2025 ~ 2027: Início da migração em massa para carteiras Passkey

Cada geração de carteira resolveu as falhas críticas da anterior, mas trouxe novos problemas. Os usuários sempre tiveram que escolher entre segurança e conveniência. A carteira Passkey é a primeira solução que oferece ambos simultaneamente.

III. Defeito fatal – Interface frágil

O setor tem um fato pouco discutido: as três primeiras gerações de carteiras compartilham um defeito fatal que não está relacionado ao armazenamento das chaves.

Não importa se o usuário usa carteira de software, hardware ou solução MPC – todas precisam ser acessadas por meio de infraestrutura Web2:

- Frontend / aplicativos hospedados em servidores centralizados (podem ser sequestrados)

- DNS pode ser comprometido (redirecionando o usuário para sites falsos)

- Extensões de navegador podem ser substituídas (por versões maliciosas)

- Interfaces web podem ser alvo de phishing (réplicas perfeitas podem roubar as chaves do usuário)

O ataque de 1.6 bilhões de dólares ao Safe (Wallet) provou isso: se a interface de acesso à carteira pode ser comprometida, não importa o quão seguro seja o armazenamento das chaves.

O problema atual do setor é:

- Primeira geração de carteiras de software: a frase mnemônica é criptografada com tecnologia de nível militar, mas acessada por um plugin de navegador ou app que atualiza automaticamente/distribuído por servidores centralizados.

- Segunda geração de carteiras de hardware: sua chave está em hardware seguro inquebrável, mas gerida por um software de desktop baixado de um site potencialmente comprometido.

- Terceira geração de carteiras MPC: a chave é fragmentada com criptografia avançada entre vários participantes, mas o portal web é mantido por infraestrutura tradicional.

É como ter um cofre inquebrável, mas com uma porta de papelão.

Cada geração de carteira obcecou-se em proteger a chave, mas não protegeu a interface de acesso do usuário. Os hackers são espertos: enquanto as equipes de segurança criam fechaduras mais avançadas, os atacantes simplesmente trocam a porta.

É esse o ponto de dor resolvido pela quarta geração de carteiras – ela protege tanto a chave quanto a interface de interação.

IV. Tipos de ataques a carteiras

Para entender por que a carteira Passkey é revolucionária, é preciso saber como os ativos criptográficos são roubados. Explorando fraquezas arquitetônicas específicas, esses ataques podem ser divididos em quatro categorias.

Ataques à interface/frontend (Frontend / Interface Attacks)

Os ataques mais destrutivos não têm como alvo a blockchain ou a carteira, mas sim a interface. O sequestro de DNS redireciona o usuário para um site falso idêntico ao original. O ataque ao Safe (Wallet) acima operou assim: o atacante invadiu o frontend da rede e injetou código malicioso. Quando o usuário assinava uma transação aparentemente normal, sua carteira era esvaziada.

Ataques a plugins de navegador são igualmente insidiosos: invadindo contas de desenvolvedores e enviando atualizações maliciosas, ou levando o usuário a baixar scripts de hackers, substituindo extensões seguras por variantes maliciosas. O usuário confia na interface familiar, sem saber que cada transação assinada está enviando ativos ao atacante.

Roubo de frase mnemônica (Seed Phrase Theft)

As 12 ou 24 palavras que protegem bilhões de dólares em cripto são, na verdade, muito frágeis. Os métodos de ataque incluem:

- Roubo físico: fotografar ou roubar a frase mnemônica anotada.

- Roubo digital: malware escaneia e identifica padrões de frases mnemônicas.

- Verificação social: falsos atendentes ou suporte técnico induzem o usuário a “verificar” sua frase mnemônica.

- Geradores de frases mnemônicas falsos: geram frases previamente determinadas e vulneráveis.

Se a frase mnemônica for exposta, a perda é total e permanente – não há recuperação, arbitragem ou reversão.

Operações de phishing (Phishing Operations)

O phishing em cripto evoluiu para um sistema de fraude industrializado. Os esquemas comuns incluem:

- Phishing de aprovação (Approval Phishing): enganar o usuário para conceder permissões ilimitadas de tokens.

- Airdrops falsos: criar senso de urgência para baixar a guarda do usuário.

- Sites clonados: réplicas 1:1 de interfaces de sites DeFi populares para roubar credenciais e frases mnemônicas.

No mundo digital, a imitação perfeita custa quase nada – até especialistas podem ser enganados.

Comprometimento da cadeia de suprimentos (Supply Chain Compromises)

Sistemas modernos de software dependem uns dos outros, criando inúmeras oportunidades de ataque. Um pacote npm comprometido pode afetar milhares de carteiras, uma atualização de firmware de carteira de hardware pode introduzir backdoors, e códigos maliciosos podem estar ocultos em múltiplas camadas de dependências, ativando-se meses após a instalação.

O ataque ao Ledger Connect Kit é um exemplo clássico: uma biblioteca comprometida afetou vários aplicativos DeFi, esvaziando carteiras em todo o ecossistema.

V. A chegada das carteiras Passkey

O que é Passkey?

Passkey não é uma tecnologia criptográfica nova e exótica. É o sistema de autenticação de identidade digital do futuro, no qual Apple, Google e Microsoft investiram dezenas de bilhões. Quando você usa FaceID para desbloquear o iPhone, TouchID para entrar no GitHub ou Windows Hello para acessar o sistema, já está usando Passkey.

Hoje, gigantes globais da tecnologia e finanças já adotaram esse sistema. Binance, Coinbase e PayPal usam Passkey para proteger milhões de contas. Amazon, Google e Microsoft já o definiram como padrão de segurança. Essa tecnologia baseada nos padrões WebAuthn / FIDO2 já foi testada por bilhões de usuários.

A novidade é: essa tecnologia madura será aplicada às carteiras cripto.

Como o Passkey redefine o modelo de segurança:

- Autenticação biométrica: O rosto ou a impressão digital do usuário tornam-se a única forma de acesso.

- Segurança vinculada ao domínio: Cada Passkey está vinculada a um domínio específico, tornando o phishing matematicamente impossível.

- Sem segredos compartilhados: Diferente de senhas ou frases mnemônicas, o Passkey nunca sai do dispositivo do usuário.

- Suporte de hardware: A chave reside no chip seguro do dispositivo (Secure Enclave), o mesmo que protege credenciais de pagamento.

Quando a Apple definiu Passkey como padrão no iOS 16, não estava apenas melhorando senhas – estava eliminando-as. A mesma revolução está chegando ao setor de criptomoedas.

Arquitetura completa (The Complete Architecture)

A implementação moderna de carteiras Passkey combina três camadas-chave, que trabalham juntas para criar um nível de segurança sem precedentes.

Camada 1: Passkey no chip seguro

A chave privada é gerada e permanece no chip seguro do dispositivo. Não é armazenada em software, nem o próprio usuário pode acessá-la. Sua única função é assinar transações após autenticação do usuário.

Camada 2: Frontend imutável (Immutable Frontend)

A interface da carteira Passkey não é mais fornecida por servidores web tradicionais, mas sim implantada inteiramente na blockchain. Esse frontend é imutável, irremovível – tão permanente quanto a própria blockchain.

Camada 3: Execução direta na blockchain (Direct Blockchain Execution)

As transações vão diretamente do dispositivo autenticado para a blockchain, sem servidores intermediários, sem chaves de API, sem infraestrutura centralizada vulnerável a ataques.

Aplicação prática

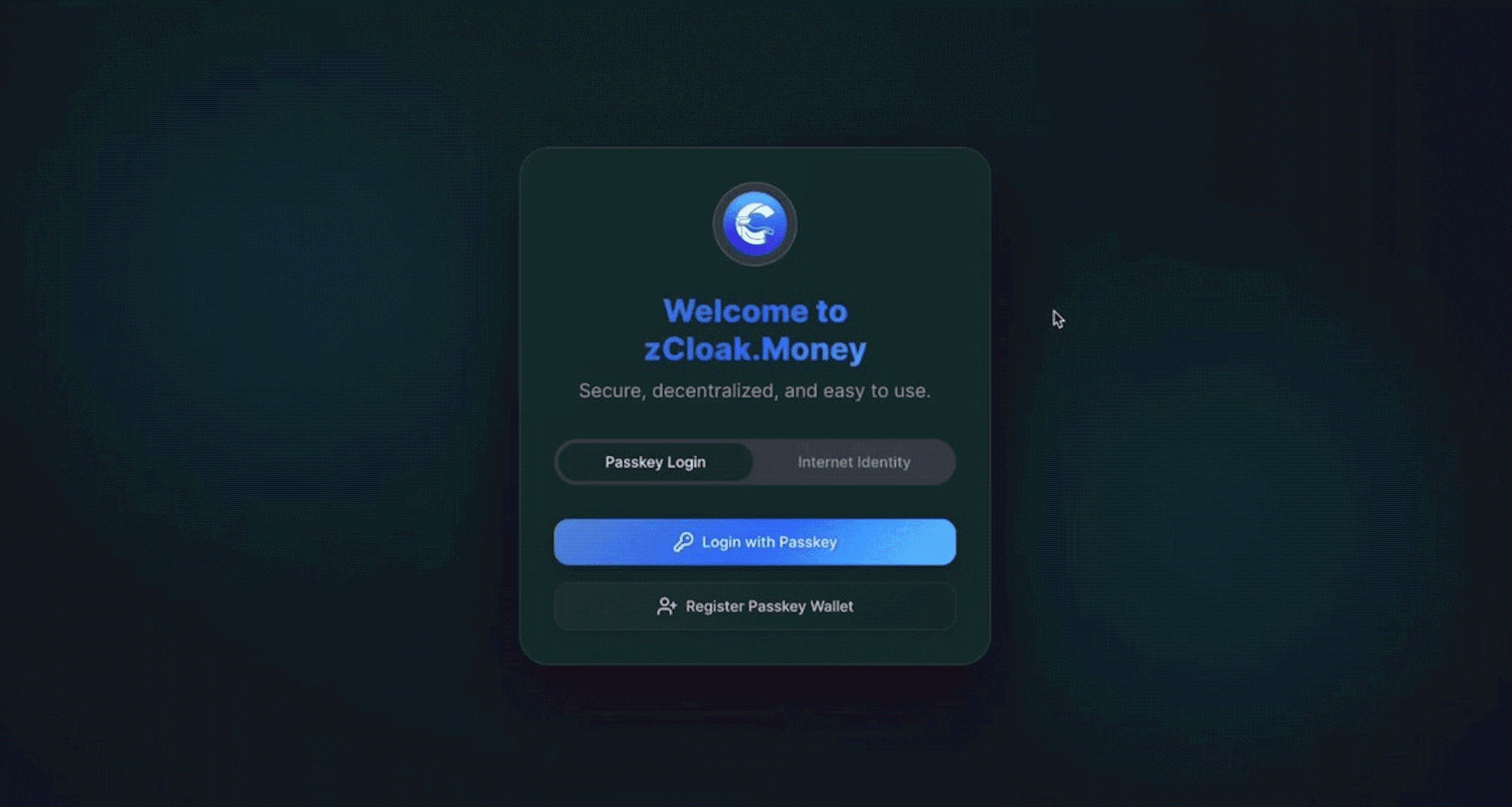

Equipes já estão explorando carteiras Passkey, mas a zCloak.Money foi a primeira a implementar a arquitetura completa:

- Passkey para autenticação

- ICP para construir o frontend na blockchain

- Chain-key Cryptography para suporte multi-chain

Este sistema já está online e em uso prático.

Frontend imutável é fundamental

A genialidade de combinar Passkey com frontend imutável é que resolve os problemas de segurança em ambas as pontas. Em carteiras tradicionais, mesmo que a chave seja segura, a interface de acesso pode ser sequestrada e comprometer tudo. Mesmo carteiras Passkey com frontend tradicional ainda são vulneráveis a ataques de DNS ou invasão de servidores.

Mas quando o frontend reside na blockchain – imutável, verificável e permanente – não há nada a ser sequestrado. A carteira que o usuário vê e opera é parte do próprio protocolo.

Essa fusão tecnológica cria algo inédito: uma carteira inquebrável, não por defesas mais fortes, mas por eliminar completamente os pontos de entrada para ataques.

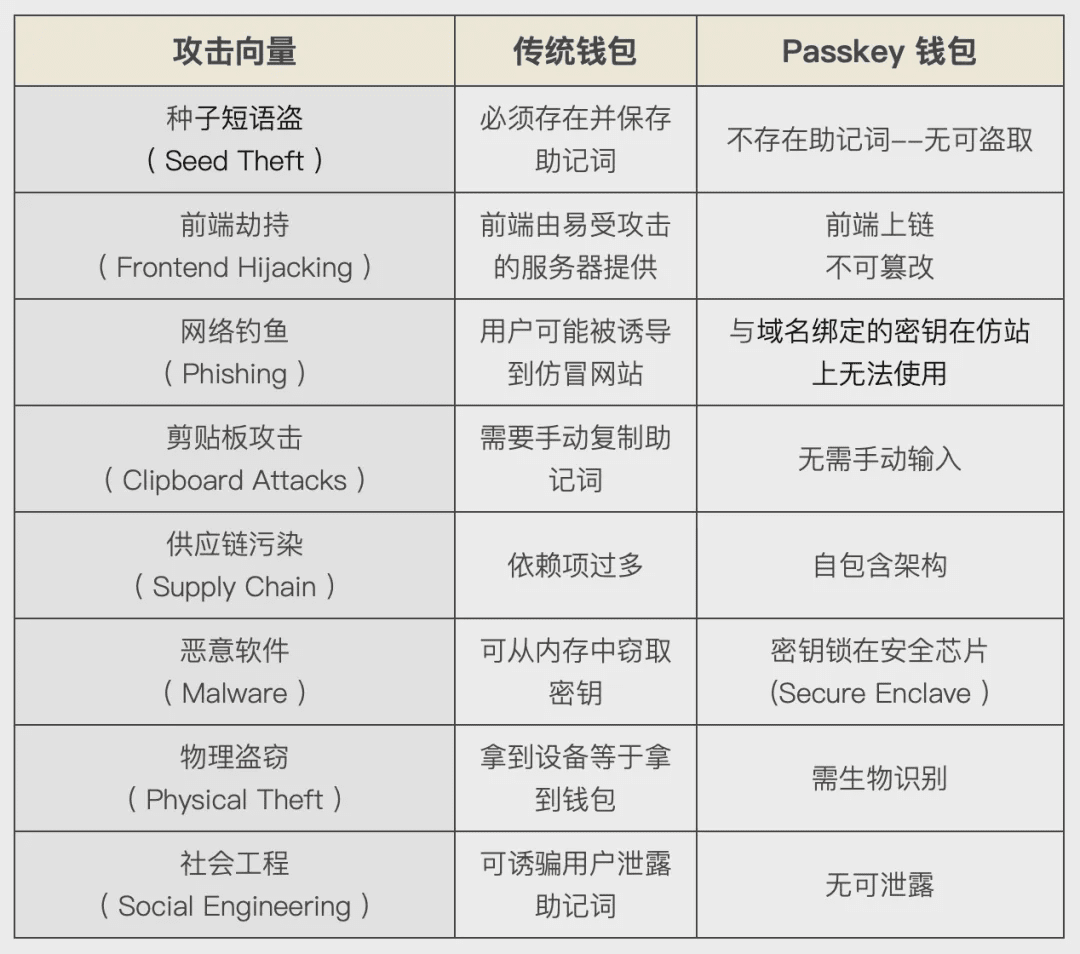

VI. Inovação arquitetônica de nível imune

A carteira Passkey não apenas resiste a ataques – ela torna a maioria dos ataques logicamente impossíveis. A segurança não é alcançada por muros mais altos, mas por imunidade arquitetônica.

Matriz de imunidade

Princípios técnicos

Essa imunidade vem de diferenças arquitetônicas fundamentais:

- O Passkey não pode ser extraído ou copiado: a chave privada é gerada e permanentemente vinculada ao chip seguro. Não há função para extraí-la, nem API para lê-la. Mesmo com acesso root ao dispositivo, não é possível acessá-la.

- A autenticação biométrica é feita localmente: os dados biométricos nunca saem do dispositivo do usuário. O chip seguro valida a biometria e só permite o uso da chave após correspondência, sem relação com solicitações de rede, validação externa ou superfície de ataque.

- Vinculação ao domínio impede redirecionamento: cada Passkey é criptograficamente vinculada a um domínio específico. Mesmo que um atacante crie uma cópia perfeita do site, o Passkey não funcionará ali – o ataque torna-se fisicamente impossível.

- Frontend imutável não pode ser sequestrado: quando a interface da carteira é parte do protocolo blockchain, não há servidor para atacar, DNS para sequestrar ou CDN para poluir. Essa interface é tão imutável quanto a própria blockchain.

VII. O momento Tesla

Assim como a Tesla não criou um motor a combustão melhor, mas eliminou a necessidade de gasolina, a carteira Passkey já não precisa de frases mnemônicas.

Disrupção de paradigma

O padrão das revoluções tecnológicas é claro: no início, não recebem atenção (“Se os cavalos correm bem, por que precisamos de carros?”), depois são consideradas irreais (“Onde os carros elétricos vão carregar?”), e por fim tornam-se o novo padrão (“Você ainda usa gasolina? Que ultrapassado!”).

Estamos num ponto de inflexão: a carteira Passkey está passando de inovação para necessidade.

Perspectivas de aplicação

Hoje, os primeiros usuários – empresas cripto-nativas e cofres institucionais visionários – já estão migrando para carteiras Passkey, ganhando vantagem competitiva com segurança e operacionalidade superiores.

- Daqui a 1 ~ 2 anos: Empresas começam a adotar carteiras Passkey em larga escala. Com ataques hackers continuando a atingir carteiras tradicionais, seguradoras passam a exigir Passkey como condição de cobertura. Conselhos de administração questionam por que seus cofres não usam “a carteira mais segura”.

- Daqui a 3 ~ 5 anos: Adoção mainstream. Usar frase mnemônica torna-se sinal de risco, como usar senha sem 2FA. Novos usuários pulam a frase mnemônica e vão direto para Passkey.

- Futuro: As frases mnemônicas desaparecem, como modems dial-up ou disquetes. A ideia de proteger bilhões de dólares com 24 palavras escritas num papel será tão absurda quanto guardar dinheiro debaixo do colchão.

A verdade nua e crua

Cada revolução tecnológica segue esse padrão: resistência, adoção, domínio. Do telégrafo ao telefone, do filme à digital, do motor a combustão ao carro elétrico. Tecnologias superiores não vencem por melhorias incrementais, mas por tornar a geração anterior obsoleta.

A carteira Passkey não é apenas um passo – é a evolução do modelo de segurança de ativos digitais.

Conclusão: Hora da decisão

A solução está diante de nós.

Após a perda de 50 bilhões de dólares, o setor cripto está numa encruzilhada: continuar iterando sobre a mesma arquitetura vulnerável – instalando fechaduras mais fortes numa porta de papelão – ou aceitar uma mudança de paradigma na segurança das carteiras.

A carteira Passkey representa essa mudança, não por otimização incremental, mas por transformação arquitetônica.

Os gigantes da tecnologia já validaram que Passkey é o futuro da autenticação. A primeira implementação cripto, zcloak.money, já está online, provando que segurança e conveniência não são mutuamente exclusivas.

A mudança tecnológica segue um padrão previsível. O que hoje parece revolucionário, amanhã pode ser o padrão. A questão não é se a carteira Passkey se tornará a norma, mas quando.

O momento Tesla das carteiras cripto já chegou.

A única questão é: você está preparado?

Disclaimer: The content of this article solely reflects the author's opinion and does not represent the platform in any capacity. This article is not intended to serve as a reference for making investment decisions.

You may also like

XRP cai abaixo de $2 apesar de $1B em entradas de ETF: Quão baixo o preço pode chegar?

Os bancos digitais há muito deixaram de lucrar com serviços bancários; a verdadeira mina de ouro está nas stablecoins e na verificação de identidade

A escala de usuários não equivale à rentabilidade; estabilidade e identidade são o núcleo da banca digital.

Além das negociações, uma visão geral dos novos projetos de destaque e grandes atualizações no ecossistema Solana

A conferência Solana Breakpoint 2025 foi verdadeiramente emocionante.

Visão geral dos 33 projetos vencedores do hackathon Solana Breakpoint 2025

Mais de 9.000 participantes formaram equipes e submeteram 1.576 projetos, dos quais 33 foram premiados, todos considerados projetos promissores e selecionados entre centenas na indústria.