Atak phishingowy kradnie 3 miliony dolarów w USDC z portfela multi-signature

- Inwestor stracił 3 miliony dolarów w wyniku ataku phishingowego

- Wykorzystano spreparowany i zweryfikowany złośliwy kontrakt

- Request Finance potwierdza użycie fałszywej wersji kontraktu

Inwestor kryptowalutowy stracił ponad 3 miliony dolarów w stablecoinach po tym, jak padł ofiarą wysoce zaawansowanego ataku phishingowego, który wykorzystał portfel multisignature. Sprawa została ujawniona 11 września przez badacza onchain ZachXBT, który zauważył, że z portfela ofiary wyprowadzono 3,047 miliona USDC.

Atakujący szybko zamienił środki na Ethereum i przekierował je do Tornado Cash, protokołu prywatności często używanego do ukrywania ruchu nielegalnych środków.

Zgodnie z informacjami Yu Xiana, założyciela SlowMist, skompromitowany adres był portfelem multisignature 2-z-4 Safe. Atak nastąpił po tym, jak ofiara autoryzowała dwie kolejne transakcje na fałszywy adres, który imitował prawdziwy. Aby zwiększyć skuteczność oszustwa, haker stworzył złośliwy kontrakt, w którym pierwszy i ostatni znak adresu były identyczne z poprawnym, co utrudniało wykrycie oszustwa.

Xian wyjaśnił, że oszustwo wykorzystało funkcję Safe Multi Send, ukrywając złośliwą autoryzację w pozornie rutynowym zatwierdzeniu. "Ta nietypowa autoryzacja była trudna do wykrycia, ponieważ nie była standardowym zatwierdzeniem" – powiedział.

Przyjrzałem się sprawie kradzieży opublikowanej przez @zachxbt, jest interesująca, skradziony adres to 2/4 Safe multisignature:

0xE7c15D929cdf8c283258daeBF04Fb2D9E403d139Skradzione 3047700 USDC to te dwie transakcje, jedna po drugiej:

3M USD

47700 USDCDotyczy autoryzacji i kradzieży, ofiara USDC… pic.twitter.com/KQPYxGvugP

— Cos(余弦)😶🌫️ (@evilcos) 12 września 2025

Śledztwo Scam Sniffer ujawniło, że fałszywy kontrakt został wdrożony prawie dwa tygodnie wcześniej, już zweryfikowany na Etherscan i skonfigurowany z funkcjami "batch payment", aby wyglądał na legalny. W dniu ataku autoryzacja została wykonana przez interfejs Request Finance, co dało atakującemu dostęp do środków.

W odpowiedzi Request Finance potwierdziło, że złośliwy podmiot wdrożył podrobioną wersję ich kontraktu płatniczego. Firma podkreśliła, że dotknięty został tylko jeden klient, a luka została już załatana.

🚨 Ofiara straciła 3,047M USDC wczoraj w wyniku zaawansowanego ataku z użyciem fałszywego kontraktu Request Finance na portfelu Safe.

Kluczowe ustalenia:

• Portfel multi-sig 2/4 ofiary wykazuje transakcje zbiorcze przez interfejs aplikacji Request Finance

• Ukryte w środku: zatwierdzenie dla złośliwego… pic.twitter.com/U9UNfYNZhv— Scam Sniffer | Web3 Anti-Scam (@realScamSniffer) 12 września 2025

Mimo to Scam Sniffer ostrzegł, że podobne ataki phishingowe mogą być przeprowadzane za pomocą różnych wektorów, w tym złośliwego oprogramowania, skompromitowanych rozszerzeń przeglądarki, luk w interfejsach aplikacji czy nawet przejęcia DNS. Wykorzystanie pozornie zweryfikowanych kontraktów i niemal identycznych adresów pokazuje, jak atakujący udoskonalają swoje taktyki, by ominąć czujność użytkowników kryptowalut.

Zastrzeżenie: Treść tego artykułu odzwierciedla wyłącznie opinię autora i nie reprezentuje platformy w żadnym charakterze. Niniejszy artykuł nie ma służyć jako punkt odniesienia przy podejmowaniu decyzji inwestycyjnych.

Może Ci się również spodobać

a16z dwukrotnie zainwestował, jak Daylight wykorzystuje tokeny do napędzania „wirtualnej elektrowni”?

Ostatni raz a16z postawił na DePIN, była to Helium.

Dead cat bounce do 118 000 dolarów? 5 rzeczy, które warto wiedzieć o Bitcoin w tym tygodniu

Bitcoin osiąga 111 tys. dolarów, klasyczny wzorzec wykresu prognozuje kolejne 70% wzrostu

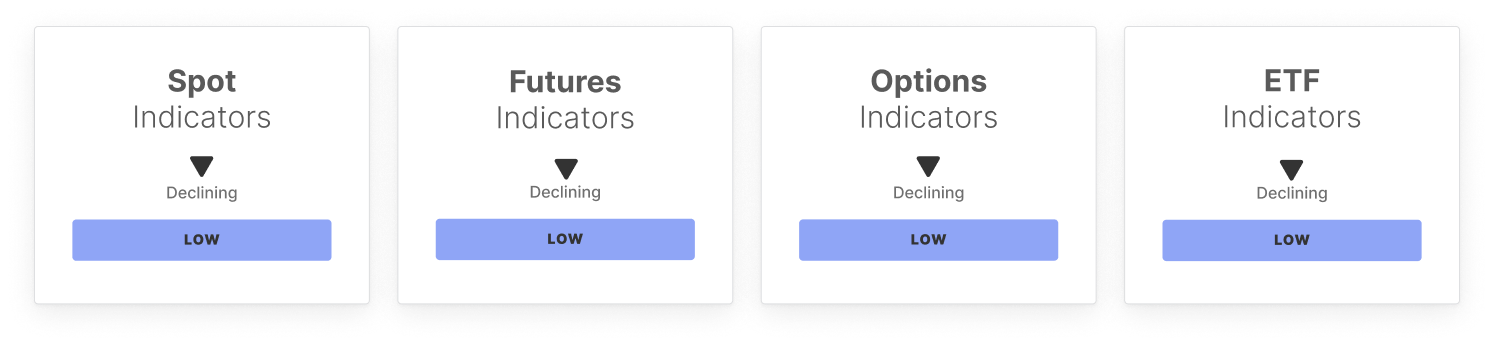

BTC Market Pulse: Tydzień 43

Patrząc na dane z zeszłego tygodnia, kombinacja sygnałów wskazuje na to, że rynek przechodzi w tryb ochronny, a traderzy przedkładają zachowanie kapitału nad zakłady kierunkowe.