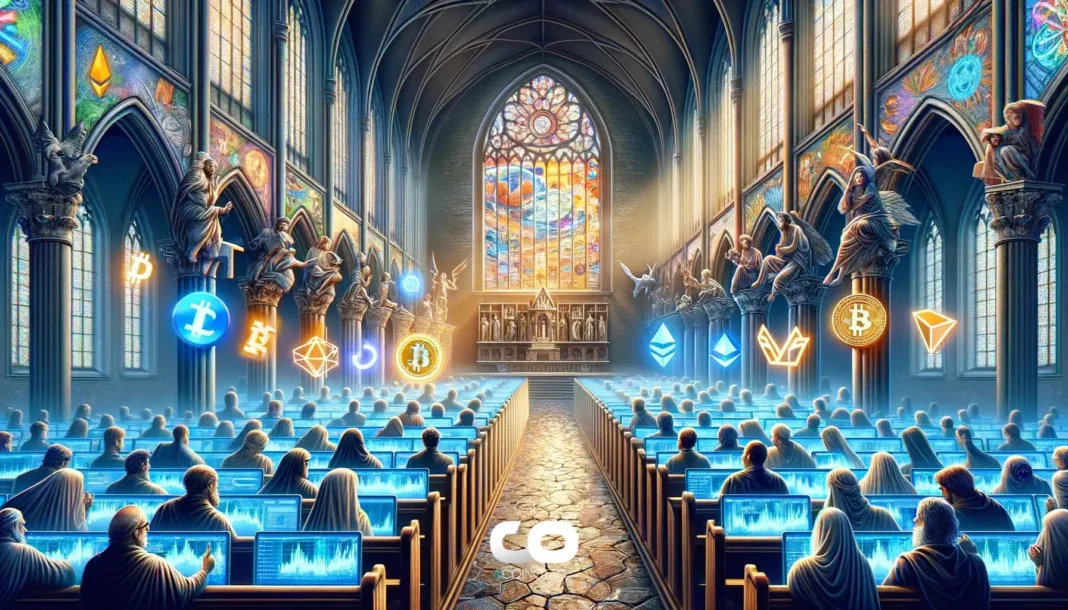

Nagbabala ang Darktrace tungkol sa bagong cryptojacking campaign na kayang lampasan ang Windows Defender. Cryptojacking campaigns sa pamamagitan ng social engineering.

Natukoy ng cybersecurity firm na Darktrace ang isang bagong cryptojacking campaign na idinisenyo upang lampasan ang Windows Defender at mag-deploy ng crypto mining software.

- Natukoy ng Darktrace ang isang cryptojacking campaign na tumatarget sa Windows systems.

- Kabilang sa campaign ang palihim na pag-deploy ng NBminer upang magmina ng cryptocurrencies.

Ang cryptojacking campaign, na unang natukoy noong huling bahagi ng Hulyo, ay kinabibilangan ng isang multi-stage infection chain na tahimik na kumukuha ng processing power ng isang computer upang magmina ng cryptocurrency, ayon sa mga mananaliksik ng Darktrace na sina Keanna Grelicha at Tara Gould sa isang ulat na ibinahagi sa crypto.news.

Ayon sa mga mananaliksik, partikular na tinatarget ng campaign ang mga Windows-based systems sa pamamagitan ng pagsasamantala sa PowerShell, ang built-in command-line shell at scripting language ng Microsoft, kung saan nagagawa ng masasamang aktor na magpatakbo ng malisyosong scripts at makakuha ng privileged access sa host system.

Ang mga malisyosong script na ito ay idinisenyo upang tumakbo direkta sa system memory (RAM) at, bilang resulta, ang mga tradisyonal na antivirus tools na karaniwang umaasa sa pag-scan ng mga file sa hard drives ng system ay hindi kayang matukoy ang malisyosong proseso.

Kasunod nito, ginagamit ng mga attacker ang AutoIt programming language, na isang Windows tool na karaniwang ginagamit ng mga IT professional upang i-automate ang mga gawain, upang mag-inject ng malisyosong loader sa isang lehitimong Windows process, na pagkatapos ay magda-download at magpapatakbo ng cryptocurrency mining program nang hindi nag-iiwan ng halatang bakas sa system.

Bilang karagdagang depensa, ang loader ay naka-program upang magsagawa ng serye ng environment checks, tulad ng pag-scan para sa mga palatandaan ng sandbox environment at pag-inspeksyon sa host para sa mga naka-install na antivirus products.

Magpapatuloy lamang ang execution kung ang Windows Defender lamang ang aktibong proteksyon. Dagdag pa rito, kung ang infected na user account ay walang administrative privileges, susubukan ng programa ang User Account Control bypass upang makakuha ng mas mataas na access.

Kapag natugunan ang mga kondisyong ito, ida-download at ipapatakbo ng programa ang NBMiner, isang kilalang crypto mining tool na gumagamit ng graphics processing unit ng computer upang magmina ng cryptocurrencies gaya ng Ravencoin (RVN) at Monero (XMR).

Sa pagkakataong ito, nagawang pigilan ng Darktrace ang pag-atake gamit ang Autonomous Response system nito sa pamamagitan ng “pagpigil sa device na makagawa ng outbound connections at pag-block ng partikular na koneksyon sa mga kahina-hinalang endpoints.”

“Habang patuloy na lumalaki ang kasikatan ng cryptocurrency, gaya ng nakikita sa patuloy na mataas na valuation ng global cryptocurrency market capitalization (halos USD 4 trillion sa oras ng pagsulat), patuloy na makikita ng mga threat actor ang cryptomining bilang isang kapaki-pakinabang na gawain,” ayon sa mga mananaliksik ng Darktrace.

Cryptojacking campaigns sa pamamagitan ng social engineering

Noong Hulyo, itinuro ng Darktrace ang isang hiwalay na campaign kung saan gumagamit ang mga masasamang aktor ng masalimuot na social engineering tactics, tulad ng pagpapanggap bilang tunay na mga kumpanya, upang linlangin ang mga user na mag-download ng binagong software na nagde-deploy ng crypto-stealing malware.

Hindi tulad ng nabanggit na cryptojacking scheme, ang pamamaraang ito ay tumarget sa parehong Windows at macOS systems at naisakatuparan ng mga biktima mismo na hindi alam na nakikipag-ugnayan sila sa mga nagpapanggap na insider ng kumpanya.

Disclaimer: Ang nilalaman ng artikulong ito ay sumasalamin lamang sa opinyon ng author at hindi kumakatawan sa platform sa anumang kapasidad. Ang artikulong ito ay hindi nilayon na magsilbi bilang isang sanggunian para sa paggawa ng mga desisyon sa investment.

Baka magustuhan mo rin

Ang XRP ng Ripple ay Bumalik sa Top 100 Global Assets ayon sa Market Cap habang ang Bitcoin ay Nakikipaglaban sa Silver

Malapit na ring mapasama ang Ethereum sa pinakamalalaking 20 asset.