Un nouveau ver se propageant via WhatsApp infecte des appareils au Brésil, diffusant un cheval de Troie bancaire appelé Eternidade (qui signifie Éternité en portugais) Stealer, qui vole lesdentdes portefeuilles de cryptomonnaies et des services financiers.

D'après les conclusions des chercheurs Nathaniel Morales, John Basmayor et Nikita Kazymirskyi de Trustwave SpiderLabs, une entreprise spécialisée dans la sécurité Web3, cette opération utilise le protocole IMAP (Internet Message Access Protocol) pour récupérer à la demande les informations de commande et de contrôle. Les données volées permettent à un acteur malveillant de faire tourner ses serveurs et d'éviter toute interruption de service lors de la propagation du logiciel malveillant.

« Il utilise le protocole IMAP (Internet Message Access Protocol) pour récupérer dynamiquement les adresses de commande et de contrôle (C2), permettant ainsi à l'acteur malveillant de mettre à jour son serveur C2 », ont écrit sur le blog de l'entreprise mercredi.

Les enquêteurs ont déclaré que les attaquants avaient abandonné les anciens scripts PowerShell et utilisaient désormais une approche basée sur Python pour détourner WhatsApp et distribuer des fichiers malveillants.

Le voleur d'éternité dissimule son activité grâce à VBScript.

D'après le rapport de Trustwave SpiderLabs, l'attaque commence par un script VBScript obfusqué dont les commentaires sont principalement rédigés en portugais.

Le ver Python utilise un code plus court et plus agile pour automatiser l'activité WhatsApp afin d'tracdes listes de contacts complètes à l'aide des bibliothèques wppconnect, des messages d'accueil personnalisés en fonction de l'heure de la journée et d'insérer les noms des destinataires dans des messages contenant des pièces jointes malveillantes.

Une fonction centrale, nommée « obter_contatos », permet au logiciel malveillant de dérober l'intégralité du carnet d'adresses WhatsApp . Pour chaque contact, le ver collecte le numéro de téléphone et le nom afin de déterminer si la personne est enregistrée localement et si son appareil est vulnérable.

Les données sont transmises à un serveur contrôlé par un attaquant via une requête HTTP POST, où, après leur collecte, un ver envoie une pièce jointe malveillante à chaque contact en utilisant un modèle de message prédéfini.

Le programme d'installation MSI déploie un cheval de Troie bancaire localisé

La deuxième phase de l'attaque commence une fois que le programme d'installation MSI dépose plusieurs composants, dont un script AutoIt qui vérifie immédiatement si la langue de l'appareil est définie sur le portugais brésilien.

Dans les cas où le système ne remplit pas cette condition, le logiciel malveillant se désactive, ce qui pourrait signifier que les auteurs de la menace ont l'intention de cibler uniquement les utilisateurs au Brésil.

Une fois la vérification des paramètres régionaux réussie, le script analyse les processus en cours d'exécution et les clés de registre à la recherche d'outils de sécurité. Il établit également le profil de l'appareil et renvoie les informations système au serveur de commande et de contrôle des attaquants.

L'attaque se termine par l'injection du logiciel malveillant Eternidade Stealer dans « svchost.exe » à l'aide d'un processus qui dissimule du code malveillant au sein de processus Windows légitimes, une technique connue sous le nom de « hollowing ».

Eternidade Stealer surveille en permanence les fenêtres et processus actifs à la recherche de chaînes de caractères liées aux services financiers, notamment celles de certaines des plus grandes banques brésiliennes et des plateformes fintech internationales.

Certaines des sociétés financières mentionnées par Trustwave incluent Santander, Banco do Brasil, BMG, Sicredi, Bradesco, BTG Pactual, MercadoPago, Stripe, aux côtés des sociétés de cryptographie Binance, Coinbase, MetaMask et Trust Wallet.

Les chevaux de Troie bancaires brésiliens restent généralement inactifs jusqu'à ce que la victime ouvre une application financière. Ils déclenchent alors des superpositions ou des routines de collecte de donnéesdent, de manière totalement invisible pour les utilisateurs occasionnels ou les outils d'analyse de sécurité automatisés.

Le géorepérage des logiciels malveillants limite les attaques aux utilisateurs brésiliens de WhatsApp.

Trustwave SpiderLabs a également partagé des statistiques révélant que le logiciel malveillant restreint l'accès aux systèmes situés hors du Brésil et de l'Argentine. Sur 454 tentatives de communication enregistrées, 452 ont été bloquées en raison des règles de géorepérage. Seules deux connexions ont été autorisées et redirigées vers le véritable domaine malveillant ; les tentatives bloquées ont été redirigées vers une page d'erreur générique.

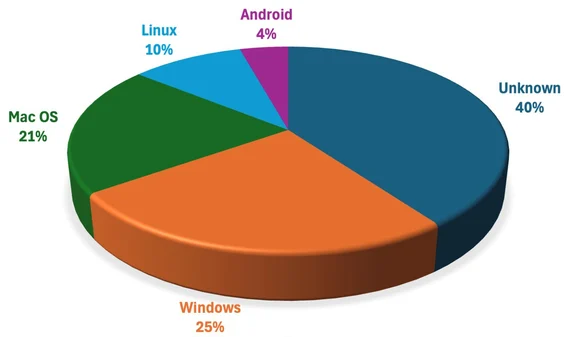

Répartition des systèmes d'exploitation dans les données de panel observées. Source : Trustwave

Répartition des systèmes d'exploitation dans les données de panel observées. Source : Trustwave

Parmi les tentatives de connexion infructueuses, 196 provenaient des États-Unis, suivis des Pays-Bas, de l'Allemagne, du Royaume-Uni et de la France. Windows représentait la part la plus importante des tentatives de connexion (115), mais les journaux incluaient également 94 connexions sur macOS, 45 sur Linux et 18 sur des appareils Android.

Cette découverte intervient quelques semaines après que Trustwave a mis au jour une autre opération, baptisée « Water Saci », se propageant via WhatsApp Web à l'aide d'un ver nommé SORVEPOTEL. Ce logiciel malveillant sert de vecteur à Maverick, un cheval de Troie bancaire basé sur le réseau et appartenant à une famille antérieure connue sous le nom de Coyote, comme l'a rapporté la semaine dernière.

Vous souhaitez que votre projet soit présenté aux plus grands noms de la cryptomonnaie ? Présentez-le dans notre prochain rapport sectoriel, où données et impact se rencontrent.