Keine glaubwürdigen Beweise dafür, dass die US-Regierung chinesische Bitcoin-Wallets gehackt hat, um BTC im Wert von 13 Milliarden Dollar zu „stehlen“

Chinas National Computer Virus Emergency Response Center hat gerade die Vereinigten Staaten beschuldigt, den LuBian Bitcoin Exploit von 2020 durchgeführt zu haben.

Westliche Untersuchungen führen das Ereignis jedoch auf eine Schwachstelle bei der Zufallszahlengenerierung von Wallets zurück und nennen keinen staatlichen Akteur.

Open-Source-Forensik zum LuBian-Abfluss

Die Kerndaten dieses Vorfalls sind inzwischen in offenen Quellen gut dokumentiert. Laut Arkham wurden am 28.–29. Dezember 2020 innerhalb von etwa zwei Stunden rund 127.000 BTC aus Wallets, die mit dem LuBian Mining Pool in Verbindung stehen, durch koordinierte Abhebungen über Hunderte von Adressen transferiert.

Laut dem MilkSad-Forschungsteam und CVE-2023-39910 wurden diese Wallets mit Software erstellt, die MT19937 mit nur 32 Bit Entropie initialisierte, wodurch der Suchraum auf etwa 4,29 Milliarden Seeds reduziert wurde und Chargen von P2SH-P2WPKH-Adressen Brute-Force-Angriffen ausgesetzt waren.

MilkSads Update #14 verknüpft einen Cluster mit etwa 136.951 BTC, der ab dem 28.12.2020 abgezogen wurde, durch On-Chain-Mining-Aktivitäten mit LuBian.com und dokumentiert das feste 75.000 Satoshi-Gebührenmuster bei den Sweep-Transaktionen. Die Rekonstruktion von Blockscope zeigt, dass der Großteil der Gelder dann jahrelang mit minimalen Bewegungen verblieb.

Diese gleichen Coins befinden sich nun in Wallets, die von der US-Regierung kontrolliert werden. Laut dem US-Justizministerium (DOJ) verfolgen die Staatsanwälte die Einziehung von etwa 127.271 BTC als Erlöse und Instrumente mutmaßlichen Betrugs und Geldwäsche im Zusammenhang mit Chen Zhi und der Prince Group. Das DOJ gibt an, dass sich die Vermögenswerte derzeit im Besitz der USA befinden.

Elliptic zeigt, dass die in der DOJ-Beschwerde genannten Adressen auf den von MilkSad und Arkham identifizierten LuBian-Weak-Key-Cluster abbilden, und Arkham markiert die konsolidierten Ziel-Wallets nun als von der US-Regierung kontrolliert. On-Chain-Ermittler wie ZachXBT haben öffentlich auf die Überschneidung zwischen den beschlagnahmten Adressen und dem früheren Weak-Key-Set hingewiesen.

Was die forensischen Aufzeichnungen über den LuBian-Exploit zeigen

Bezüglich der Zuschreibung behaupten die technischen Teams, die den Fehler zuerst identifizierten und die Flüsse nachverfolgten, nicht zu wissen, wer den Abfluss 2020 durchgeführt hat. MilkSad verweist wiederholt auf einen Akteur, der schwache private Schlüssel entdeckte und ausnutzte, und erklärt, dass sie die Identität nicht kennen.

Arkham und Blockscope beschreiben die Entität als den LuBian-Hacker und konzentrieren sich auf Methode und Umfang. Elliptic und TRM beschränken ihre Aussagen auf die Nachverfolgung und die Übereinstimmung zwischen den Abflüssen von 2020 und der späteren Beschlagnahme durch das DOJ. Keine dieser Quellen nennt einen staatlichen Akteur für die Operation 2020.

CVERC, verstärkt durch die von der KPCh kontrollierte Global Times und lokale Medien, verfolgt eine andere Erzählung.

Sie argumentiert, dass die vierjährige Ruhephase von den üblichen kriminellen Auszahlungspraktiken abweicht und daher auf eine staatliche Hackerorganisation hindeutet.

Sie verknüpft dann die spätere US-Verwahrung der Coins mit dem Vorwurf, dass US-Akteure den Exploit 2020 durchgeführt und ihn später in eine Beschlagnahme durch die Strafverfolgungsbehörden umgewandelt hätten.

Die technischen Abschnitte des Berichts stimmen eng mit unabhängiger Open-Source-Forschung zu Weak Keys, MT19937, Adressbündelung und Gebührenmustern überein.

Der Zuschreibungs-Sprung basiert auf indirekten Schlussfolgerungen über die Ruhephase und die letztendliche Verwahrung, nicht auf neuen forensischen Erkenntnissen, Werkzeugverbindungen, Infrastrukturüberschneidungen oder anderen üblichen Indikatoren, die bei der Zuschreibung staatlicher Akteure verwendet werden.

Was wir tatsächlich über den LuBian Bitcoin-Abfluss wissen

Es gibt mindestens drei schlüssige Lesarten, die zu den öffentlichen Informationen passen.

- Eine ist, dass eine unbekannte Partei, kriminell oder nicht, das Weak-Key-Muster entdeckte, den Cluster 2020 leerte, die Coins größtenteils ruhen ließ und US-Behörden später die Schlüssel durch Beschlagnahmung von Geräten, kooperierenden Zeugen oder verwandte Ermittlungsmaßnahmen erhielten, was 2024–2025 in Konsolidierung und Einziehungsanträgen mündete.

- Eine zweite sieht LuBian und verwandte Einheiten als Teil eines internen Schatz- und Geldwäschenetzwerks für die Prince Group, wobei ein scheinbarer Hack eine undurchsichtige interne Bewegung zwischen von Weak Keys kontrollierten Wallets gewesen sein könnte, was mit der Darstellung des DOJ übereinstimmt, dass die Wallets unhosted und im Besitz des Angeklagten waren, obwohl öffentliche Dokumente nicht vollständig darlegen, wie Chens Netzwerk die spezifischen Schlüssel kontrollierte.

- Die dritte, von CVERC vertretene, ist, dass ein US-Staatsakteur für die Operation 2020 verantwortlich war. Die ersten beiden stimmen mit der Beweislage in den Einreichungen von MilkSad, Arkham, Elliptic, TRM und dem DOJ überein.

Die dritte ist eine Behauptung, die durch keine unabhängigen technischen Beweise im öffentlichen Bereich gestützt wird.

Eine kurze Zeitleiste der unbestrittenen Ereignisse folgt unten.

| 2020-12-28/29 | Koordinierte Abflüsse von LuBian-kontrollierten Adressen | ~127.000–127.426 | Arkham; Blockscope; MilkSad Update #14 |

| 2021–2022 | OP_RETURN-Nachrichten von LuBian-verknüpften Adressen mit der Bitte um Rückgabe | N/A | MilkSad Update #14; Blockscope |

| 2023-08 | Offenlegung von CVE-2023-39910 (schwache MT19937-Initialisierung in Libbitcoin Explorer) | N/A | NVD CVE-2023-39910 |

| 2024 | Konsolidierung der ruhenden Coins in neue Wallets | ~127.000 | Blockscope; Arkham |

| 2025 | DOJ-Einziehungsmaßnahme und öffentliche Erklärung der US-Verwahrung | ~127.271 | DOJ; CBS News; Elliptic; TRM |

Aus Sicht der Fähigkeiten ist das Brute-Forcing eines 2^32-Seed-Raums für motivierte Akteure durchaus machbar. Bei etwa 1 Million Versuchen pro Sekunde kann ein einzelnes Setup den Raum in wenigen Stunden durchlaufen, und verteilte oder GPU-beschleunigte Systeme verkürzen dies weiter.

Die Machbarkeit steht im Zentrum der MilkSad-Klassen-Schwäche und erklärt, wie ein einzelner Akteur Tausende von anfälligen Adressen gleichzeitig leeren kann. Das feste Gebührenmuster und die von MilkSad veröffentlichten Details zur Adressableitung, die sich auch im technischen Bericht von CVERC widerspiegeln, unterstreichen diese Ausnutzungsmethode.

Die verbleibenden Streitpunkte liegen in Besitz und Kontrolle in jedem Schritt, nicht in der Mechanik. Das DOJ stellt die Wallets als Aufbewahrungsorte für kriminelle Erlöse im Zusammenhang mit Chen dar und erklärt, dass die Vermögenswerte nach US-Recht eingezogen werden können.

Chinesische Behörden stellen LuBian als Opfer eines Diebstahls dar und beschuldigen einen US-Staatsakteur des ursprünglichen Exploits.

Unabhängige Blockchain-Forensikgruppen verbinden die Abflüsse von 2020 mit der Konsolidierung und Beschlagnahme 2024–2025, verzichten aber darauf, zu benennen, wer 2020 den Knopf gedrückt hat. Das ist der Stand der Dinge.

Der Beitrag No credible evidence US government hacked Chinese Bitcoin wallets to “steal” $13 billion BTC erschien zuerst auf CryptoSlate.

Haftungsausschluss: Der Inhalt dieses Artikels gibt ausschließlich die Meinung des Autors wieder und repräsentiert nicht die Plattform in irgendeiner Form. Dieser Artikel ist nicht dazu gedacht, als Referenz für Investitionsentscheidungen zu dienen.

Das könnte Ihnen auch gefallen

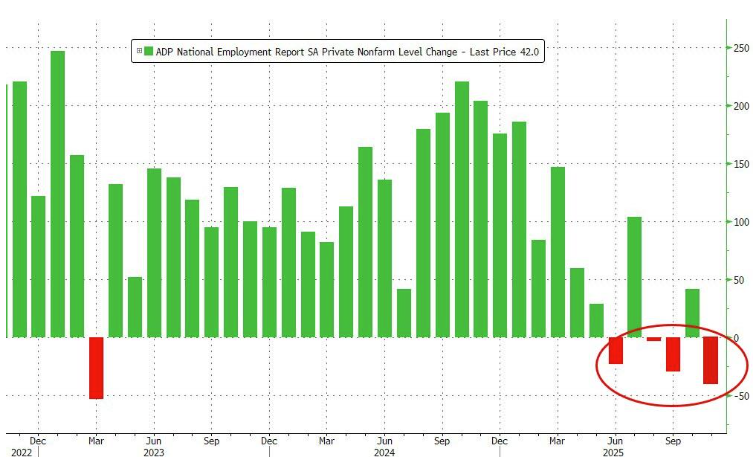

ADP-Daten schlagen erneut Alarm: US-Unternehmen streichen wöchentlich 11.000 Arbeitsplätze

Die Regierungsstilllegung führte zu einer Verzögerung der offiziellen Beschäftigungsdaten. Die ADP-Daten dienten als Ersatz und zeigten die Wahrheit: In der zweiten Oktoberhälfte verlangsamte sich der Arbeitsmarkt. Im gesamten Monat verzeichnete der Privatsektor einen Rückgang von insgesamt 45.000 Arbeitsplätzen, was den größten Rückgang seit zweieinhalb Jahren darstellt.

Krypto-Preisanalyse 11-11: BITCOIN: BTC, ETHEREUM: ETH, SOLANA: SOL, BITTENSOR: TAO, APTOS: APT

Die verständlichste Fusaka-Populärwissenschaft im gesamten Netzwerk: Eine vollständige Analyse der Ethereum-Upgrades und ihrer Auswirkungen auf das Ökosystem

Das bevorstehende Fusaka-Upgrade am 3. Dezember wird umfangreicher sein und tiefgreifendere Auswirkungen haben.